梭子鱼 WEB 安全解决方案 梭子鱼网络(中国) Barracuda Networks Confidential 1

66 Slides6.90 MB

梭子鱼 WEB 安全解决方案 梭子鱼网络(中国) Barracuda Networks Confidential 1

内容 在开放的互联网上 WEB 应用究竟面临哪些威胁? 近些年国内外部分被“黑”网站 现有的防范措施能阻止黑客对 WEB 的攻击吗? 梭子鱼 WEB 应用防火墙 Barracuda Networks Confidential 2

在开放的互联网上 WEB 应用究竟面临哪些威胁 ?

随着 WEB 技术的发展,催生黑客攻击从网络层转移到 应用层 web 应用最为普遍(门户网站) 政府、企业单位对外宣传、甚至工作流程 Web 化 社会公众和政府企事业单位通过 web 进行互动 web 网站的安全包括三个特质:保密性、完整性、可用性

Web 网站是当前最主要的攻击对象 75% 的攻击针对 WEB 应用 (Gartner) 5

Forester : 92% 的数据泄漏源于应用层的 漏洞 Barracuda Networks Confidential Barracuda Networks Confidential 6 6

近些年国内外部分被“黑”网站 Barracuda Networks Confidential 7

Barracuda Networks Confidential 9

新闻链接 济南公交网 7 个月曾被黑三次 2010 年 11 月 2 日 , 市民输入济南公交网地址查 询信息时 , 网页打开后却出现了—些色情图片和涉黄的 文章 , 公交公司表示可能是遭到了黑客攻击 , 在采取紧 急措施后才恢复正常。 2010 年 11 月 16 日 , 正当市民为公交月票充值 点暂停下个月充值服务传言四起时 , 济南公交网再次被 链接到黄色网站 , 公交公司也为此事报警。 2011 年 5 月 17 日晚 , 有市民发现登录济南公交 网站时 , 打开的并不是正常的主页 , 而是一些骂人的 话 , 网站疑似再次被黑客攻击。 Barracuda Networks Confidential 10

Barracuda Networks Confidential 11

Barracuda Networks Confidential 12

Barracuda Networks Confidential 13

Barracuda Networks Confidential 14

Barracuda Networks Confidential 15

Barracuda Networks Confidential 16

Barracuda Networks Confidential 17

Barracuda Networks Confidential 18

Barracuda Networks Confidential 19

20

政府网站频繁被黑——导致恶劣的社会影响 21 Barracuda Networks GavinBarracuda Networks Confidential Confidential 21

为什么有这么多 WEB 攻击? 好奇心驱动,恶作剧 技术炫耀(技术学习、探索),如对政府类和安全管理相关类网站的攻击形式。 有组织利益驱动: 对中小企业,尤其是以网络为核心业务的企业,常采用有组织的 分布式拒绝服务攻击( DDoS )攻击等手段进行勒索,从而迫使企业接受相应条件 ,影响企业正常业务的开展。 个人利益驱动 对于个人用户,攻击者更多的是通过用户身份窃取等手段,偷取该用 户游戏账号、银行账号、密码等,窃取用户的私有财产。如利用网络钓鱼 ( Phishing )和网址嫁接( Pharming )等对金融机构、网上交易等站点进行网络 仿冒,在线盗用用户身份和密码;通过恶意网页、社交工程、电子 邮件和信息系统 漏洞等方式传播恶意代码;利用间谍软件( spyware )和木马程序窃取用户的私有 信息,严重的可导致财产损失。 对政府、企事业单位的某些行为等不满 22

反思 大量的事实表明,政府(背景)类网站频频被黑,相关网站大多成了“网络 黑客”的练兵场 在打击黑客行为,维护网络安全的同时,面对这个均 2000 的攻击事件, 政府网站何以屡屡成为猎取对象并被轻易拿下,也许更值得我们警醒与反思 。 答案显而易见,众多政府网站之所以轻易就被攻陷,并非因为“黑客”够强大 ,而是由于自身太脆弱,甚至原本就是一座座空城,压根就无人防守。 顺应电子政务的发展方向,国家推出了政府上网工程,但不可否认的是,一 些政府网站在被动设立之后,很快就成了无人过问的应景之作,格式照抄照 搬,内容常年不换,至于防护措施,要么在当初的“应景”思想下,根本就没 有考虑到这一项;要么是随便下载安装一款免费的 360 安全卫士之类,聊 胜于无。这种开通即“死” 的政府网站,在基层更为普遍,尤如此一座座无 人把守的死城、空城,自然是一攻即破。 如果说,制造麻烦和问题的黑客应被谴责和制裁的话,那么,政府、企事业 单位也需要相应的加强网站(尤其是门户)的安全防护。 Barracuda Networks Confidential 23

Web 应用威胁都有什么呢? 工作 人员 窃取 黑客 客户 \ 社会公众 中断 篡改 XSS

有哪些常见的攻击方式? 针对应用层的攻击越来越多 缓冲区溢出——攻击者利用超出缓冲区大小的请求和构造的二进制代码让服务器执行 溢出堆栈中的恶意指令(技术难大) Cookie 篡改——精心修改 cookie 数据进行用户假冒 认证逃避——攻击者利用不安全的证书和身份管理 侦察——在动态网页的输入中使用各种非法数据,获取服务器相关信息,然后攻击 暴力访问——访问未授权的网页 隐藏变量篡改——对网页中的隐藏变量进行修改,欺骗服务器程序 跨站脚本攻击( XSS)—— 提交非法脚本,其他用户浏览时盗取用户帐号等信息 SQL 注入——构造 SQL 代码让服务器执行,获取敏感数据

现有的防范措施能阻止黑客对 WEB 的攻击吗?

您是否已经开始有如下担心? 网站被攻击 网站内容被篡改 被 OWASP 列举的前十位的攻击攻破 数据被篡改或窃取 怎么才能阻止下列攻击: – 跨站脚本攻击 (XSS) – SQL 注入 – Cookie 篡改 – 缓存溢出 网站需要达到 PCI 标准

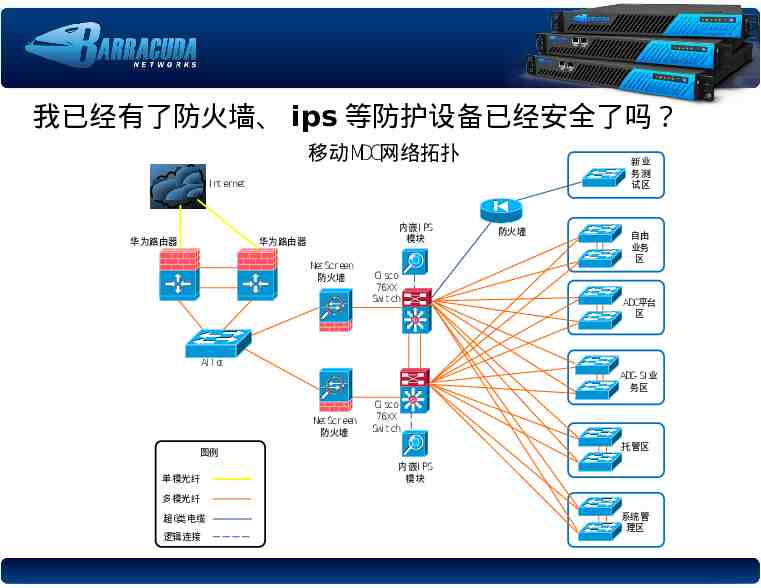

我已经有了防火墙、 ips 等防护设备已经安全了吗? 移动MDC网络拓扑 新业 务测 试区 I nt ernet 华为路由器 内嵌I PS 模块 华为路由器 NetScreen 防火墙 Ci sco 76XX Swi t ch Si 防火墙 自由 业务 区 ADC平台 区 Al l ot ADC- SI 业 务区 NetScreen 防火墙 Ci sco 76XX Swi t ch Si 托管区 图例 单模光纤 内嵌I PS 模块 多模光纤 超6类电缆 逻辑连接 系统管 理区

根据案例:移动 MDC 分析 Allot 流量控制设备,透明模式部署。 NetScreen 防火墙 : 1 ) NetSreen 防火墙是目前比较普及的防火墙,功能强大,性能好。 2 )拦截大部分网络层攻击,例如网络层的蠕虫攻击, DDOS 攻击 3) 通过 IP 分拆和组合也能判断是否有攻击隐藏在多个数据包中 76XX 交换机上内嵌 IPS 模块 4 )完好的将 ARP 欺骗, 3 、 4 层的 DDOS 攻击阻挡 5 )通过划分广播域的方法,将每个广播域的流量控制在本地,使病毒和 非法流量不会扩散到整个 MDC 机房网络中 从 OSI 模型角度出发, 4 层以下的攻击基本上可以被目前网络中 的安全设备完美的防御住。

IPS (入侵防御系统) 根据预先设定的安全策略,对报文进行深度检测,一旦发现隐藏于其中的网 络攻击就丢弃报文并阻断连接 基于特征码,对那些被明确判断为攻击行为,会对网络造成危害的恶意行业 进行检测和防御 无法对付“零日攻击” 不能终止和处理 SSL 流量

网页防篡改系统 ------ 常用技术 定时循环扫描技术(即“外挂轮询”) 使用程序按用户设定的间隔,对网站目录进行定时扫描比对,如果发现篡改,就用备份进行恢复 事件触发技术 使用程序对网站目录进行实时监控,稍有“风吹草动”就进行检查是不是是非法篡改 核心内嵌技术 在用户请求访问网页之后,在服务器正式响应网页内容给用户之前,对网页进行完整性检查 文件过滤技术 采用系统底层文件过滤驱动技术,拦截和分析 IRP 流

网页防篡改系统 定时循环扫描技术 早期使用技术,已经被淘汰 原因:现在的网站少则几千个文件,大则几万、几十万个文件,如果采用 定时循环扫描,从头扫到尾,不仅需要耗费大量的时间,会还大影响服务器 性能。 技术简单,安全隐患大 在扫描的间隙或者扫描过程中,如果有文件被二次篡改,那么在下次循环 扫描到该文件之前,文件就一直是被篡改的,公众访问到的也将是被篡改的 网页,这是一段“盲区”,“盲区”的时长由网站文件数量、磁盘性能、 CPU 性能等众多客观因素来决定。

网页防篡改系统 事件触发技术 目前主流的防篡改技术之一 该技术以稳定、可靠、占用资源极少著称,其原理是监控网站目录,如果 目录中有篡改发生,监控程序就能得到系统通知事件,随后程序根据相关规 则判定是否是非法篡改。可以看出这种技术是典型的“后发制人”,即非法篡 改发生后才可以进行恢复 三个安全隐患 1. 如果黑客采取“连续篡改”的攻击方式,则很有可能永远也无法恢复,因为:篡改发生后,防 篡改程序才尝试进行恢复,这有一个系统延迟的时间间隔,而“连续篡改”攻击则是对一个文件 进行每秒上千次的篡改,这样“后发制人”的方式永远也赶不上“连续篡改”的速度 2. 如果文件被非法篡改后,立即被恶意劫持,则防篡改进程将无法对该文件进行恢复 3. 目录监控的安全性受制于防篡改监控进行的安全性,如果监控进程被强行终止,则防篡改功 能就立刻消失,网站目录就又面临被篡改的危险

网页防篡改系统 核心内嵌技术(即“数字水印”或“数它指纹) 目前主流的防篡改技术之一 该技术以无进程、篡改网页无法流出、使用密码学算法作支撑而著称,其原理是:对每一个 流出的网页进行数字水印(数字指纹)检查,如果发现相关水印和之前备份的水印不同,则可 断定该文件被篡改,并且阻止其继续流出,并传唤恢复程序进行恢复。 该技术的特点:即使黑客通过各种各样未知的手段篡改了网页文件,被篡改的网页文件也无 法流出被公众访问到 两个安全隐患 1. 市面上“数字水印”的密码学算法,无一例外地使用 MD5 散列算法 , 该散列算法由于网上到 处都有现成的代码可以直接拷贝,而且在计算 100KB 以内的小文件时速度可以忍受,因而之前 在密码存储和文件完整性校验方面广为运用。不过,在 2004 年我们密码学家,山东大学王小 云教授攻破了包括这一算法在内的多种密码学算法,使得伪造出具有相同数字水印而内容截然 不同的文件立刻成了现实。当“数字水印”技术使用一个已被攻破的脆弱算法时,其安全性也就 轰然倒塌了。 2.“ 数字水印”技术在计算大于 100KB 的文件的“指纹”时,其速度将随着文件的增大而逐步下 降到让人无法忍受的地步,因此大多数产品都会默认设置一个超过 XXXKB 的文件不进行数字 水印检查,这样黑客只要把非法篡改文件的大小调整到 XXXKB 以上就可以让文件自由流出了 。

网页防篡改系统 文件过滤驱动技术 新兴的防篡改技术 原理:采用操作系统底层文件过滤驱动技术,拦截与分析 IRP 流,对所有受保护的网站目录 的写操作都立即截断,与“事件触发技术”的“后发制人”相反,该技术是典型的“先发制人”,在 篡改写入文件前就阻止。 同样存在安全隐患 该技术看似密不透风,拦截了一切篡改的可能,实际上,基于实际应用中的种复杂环境与因素 的考虑,操作系统的设计者在系统内核底层设计了多种可以读写文件的方式,相关数据流不单 单是走文件过滤驱动这一条线,网络上大家常用的各种“文件粉碎机”强制删除顽固文件就是基 于相关原理的。

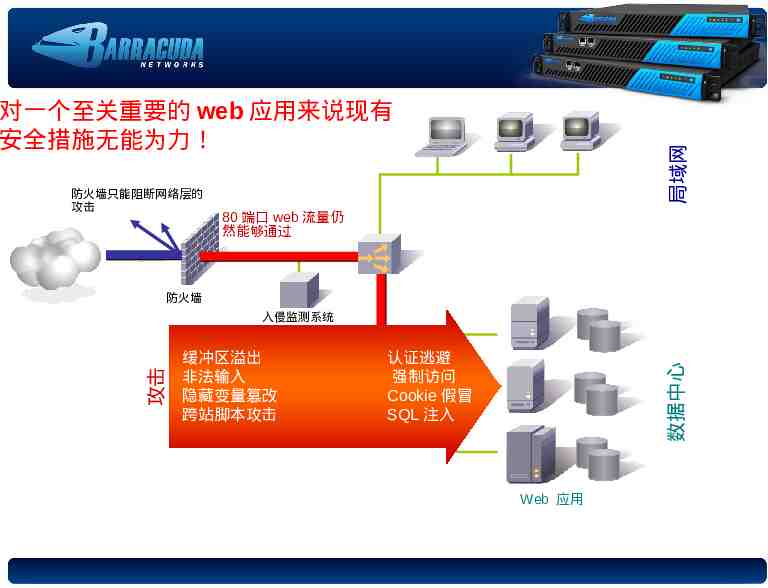

防火墙只能阻断网络层的 攻击 局域网 对一个至关重要的 web 应用来说现有 安全措施无能为力! 80 端口 web 流量仍 然能够通过 防火墙 缓冲区溢出 非法输入 隐藏变量篡改 跨站脚本攻击 认证逃避 强制访问 Cookie 假冒 SQL 注入 数据中心 攻击 入侵监测系统 Web 应用

为什么? 总结攻击特点: 大部分攻击在应用层 针对 Web 网站的恶意攻击绝大部分都封装为 HTTP 请求 许多类型的攻击并不篡改网页 黑客往往将攻击隐藏在 ssl 内 攻击手段各种各样

如果已经部署了传统防火墙、 IPS 、网页防篡改 系统,但为了进一步的保护 WEB 应用,还需要 专门的设备对 WEB 应用进行防护 WEB 应用防火墙

梭子鱼 WEB 应用防火墙 Barracuda Networks Confidential 39

梭子鱼 WEB 应用防火墙 梭子鱼 Web 应用防火墙是 应用级的网站安全综合解决 方案,能帮助企事业单位的 WEB 应用达到在线支付级 的网站安全标准 解决网站代码级安全漏洞 可主动设置安全策略,不以 规则库为主防御 40

WEB 应用安全功能概述 全面的 WEB 站点防护,降低风险 – – – – – 各种攻击 非法访问 WEB 站点伪装 WEB 站点篡改 Outbound 数据窃取防护 应用传输加速 – 缓存 、压缩、 TCP 连接复用、 SSL 卸载和加速、负载均衡 审计及合规 - 帮助企事业单位通过安全审计 - 达到 PCI ( 支付卡 ) 应用安全规范要求 - 美国萨班法案 (Sarbanes Oxley) 及其他合规性要求 Barracuda Networks Confidential 41

需求 6.5: 开发安全的应用程序 需求 6.6: 审核应用安全安全性 – 选择 1: 专业公司进行代码审核 – 选择 2: 部署应用防火墙 厂商 / 咨询顾问的解决方案 作为 RFI/RFP 模版

十大功能、十大技术 十大功能 十大技术 网站隐身 反向代理 网站防篡改 应用层深度包检测技术 网站主动防攻击 基于规则的攻击模式匹配技术 网站防信息泄露 http 数据标准化技术 网站防 DDoS 、 CC 攻击 Cookie 加密签名及重放保护技术 网站负载均衡 IP 复用、缓存、压缩等加速技术 网站加速 认证授权代理技术 网站安全访问 数据窃取防护技术 网站安全审计 高可用性综合技术 网站安全合规 智能模式学习技术

技术原理 TCP 进程代理 (TCP Session Full Proxy) Net 防火墙 NAT, ACL, PAT 进程维护 (Normalize Session) 协议遵从 (Protocol Compliance) SSL 加密/解密 HTTP 信头重写 TCP Pooling AAA 缓存 , GZIP 压缩 应用层防 DDoS SSL 卸载 , 重新加密 SQL/ 命令注入 应用及服务器健康检查 DAP (Global and Session) 内容交换 (Content Switching) URL ACLs 负载均衡 Forms 及 Cookie 窃取 记录、监控、报告 REGEX 保护 URL 翻译 终止 用户 网站隐藏 , 防爬行 , Web 地址转换 安全 2008 博威特网络技术(上海)有限公司。版权所有,不得转载。 www.barracudanetworks.com.cn 加速 Web 应 用

技术原理 应用防火墙通过执行应用会话内部的请求来处理应用层, 保护 Web 应用通信流和所有相关的应用资源免受利用 Web 协议 或应用程序漏洞发动的攻击。 应用防火墙可以阻止将应用行为用于恶意目的的浏览器和 HTTP 攻击,甚至可以模拟代理成为网站服务器接受应用交付,形象 的来说相当于给原网站加上了一个安全的绝缘外壳。 应用防火墙实现的原理在于应用层访问控制列表,由于对 HTTP 协议完全认知,通过这个协议分析就可知道它是恶意攻击还是 非恶意攻击

三步实现应用安全 1. 保护应用基础架构 隐藏 Cookie 安全 Web 地址转换 2. 根据应用强化安全 动态应用建模 3. 弹性安全策略 颗粒度极小,可高度自定义的 Web 访问控制列表 2011 博威特网络技术(上海)有限公司。版权所有,不得转载。 www.barracudanetworks.com.cn

超细颗粒度 根据 IP 或应用设置安全规则(网络防火墙、某些 UTM 设备) 根据 URL 设置安全策略( web 服务器、代理服务器 ) 根据 HTTP 报头设置安全策略(如请求方 式、 session 、 cookie 各报头参数等) 根据页面参数(如表单参数、 HTML 元素、) 上述各等级颗粒度的组合策略。 Barracuda Networks Confidential 47

流量优化技术领先 基于专利的 NCOS 操作系统,系统强壮,处理效率高 综合采用 TCP 复用、缓存、压缩、负载均衡等技术, 提高服务器响应速度,提升用户体验 七层内容交换根据 http 报头进行内容分发(也可以根 据 URL 进行内容分发) Barracuda Networks Confidential 48

1 部署 终止所有流量,我们就可以管理它。 tcp ssl 严格意义上来说,这是“反向代理”。

2 安全 在边界对用户进行验证 CA SiteMinder Source IP HTTP Auth LDAP RADIUS Client Certificates

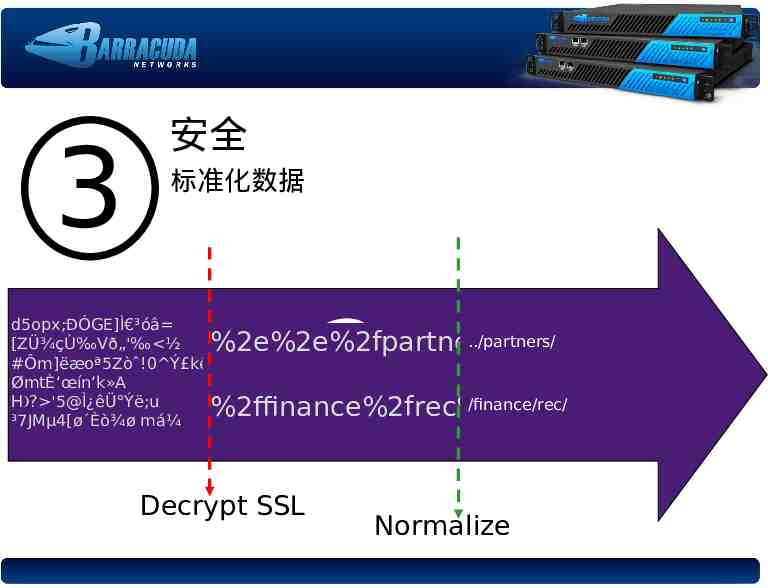

3 安全 标准化数据 d5opx;ÐÓGE]Ì ³óâ [Zܾç Ù‰Vð„'‰ ½ #Ôm]ëæoª5Zòˆ!0 Ý kê ØmtÈ‘œín‘k»A H ? '5@Ì¿êÜ Ýë;u ³7JMµ4[ø Èò¾ø má¼ ? ./partners/ %2e%2e%2fpartners%2Fe /finance/rec/ %2ffinance%2frec%2f Decrypt SSL Normalize

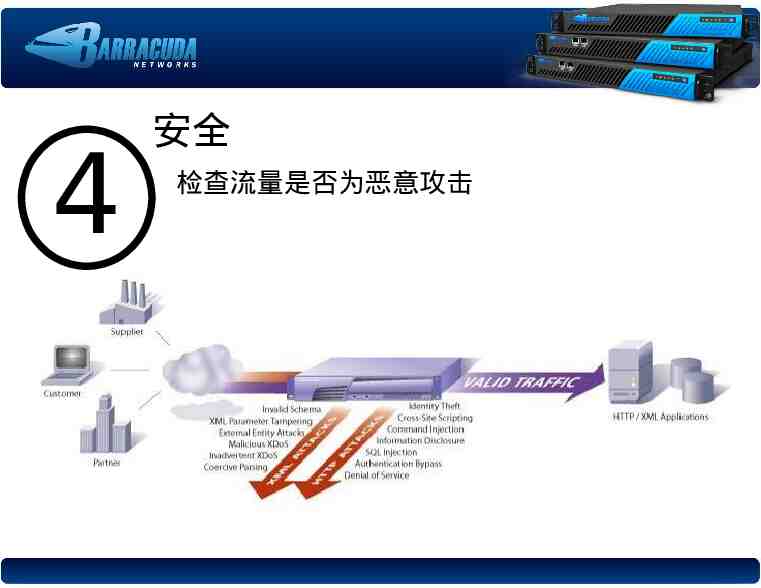

4 安全 检查流量是否为恶意攻击

web 应用防火墙如何工作? 对应用数据录入完整检查 完全掌握应有数据值类型 实时策略生成及执行 检查 : 恶意命令 非法关键字 隐藏字段窃取 参数窃取 HTTP 修改办法 最大长度例外 非法 URLs WSI 身份验证 XML Schema 验证 用户 2008 博威特网络技术(上海)有限公司。版权所有,不得转载。 www.barracudanetworks.com.cn 执行 : 目的应用逻辑 网站隐身 合法爬行 合法参数值 敏感信息保护 合理的进程状态 进程安全 合法 URLs Web 应用/服务

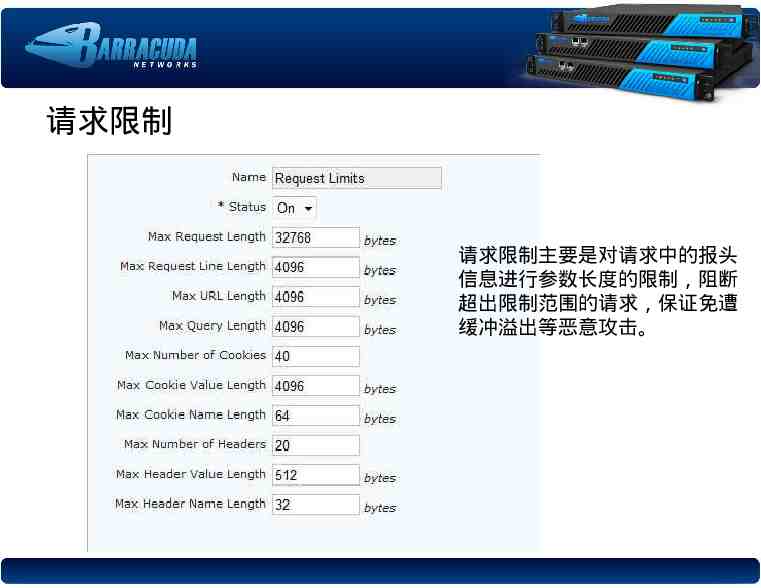

请求限制 请求限制主要是对请求中的报头 信息进行参数长度的限制,阻断 超出限制范围的请求,保证免遭 缓冲溢出等恶意攻击。

输入验证 输入验证引擎侦测并阻断攻击 – – – – – – SQL 注入 跨站点脚本攻击 命令攻击 非法字符集 排除关键字 偷窃命令 参数访问控制列表 – 强化对表单字段和其他应用参数的安全 策略 报头访问控制列表 – 强化对标准和自定义 HTTP 报头的安全 策略 – 阻断隐藏在报头值中的攻击

会话完整 Cookie 加密保证会话的完整性 – – – – – 维护客户端会话完整性 保证用户信息的安全 Cookie 加密提供私密性 数字证书提供可靠性 对用户和应用完全透明 Users Web Applications

站点信息隐藏 黑客 PROBLEM Easy to discover a gold mine of clues about app environment 应用防火墙 对外部访问隐身 Web 服务器类型 应用服务器类型 操作系统 版本号 Web Whisker Whiskerscanning scanninghttp://www.xyz.com http://www.xyz.com Applications 版本更新程度 Servers: IIS 4.0 Servers:Microsoft COULD NOT DETERMINE Windows 2000 SP2 Server returned no data FrontPage/5.0.2.2623 Vulnerable URL : None found Vulnerable URL : cgi-bin/code.php3 Vulnerable URL : cgi-bin/admin.php3 已知安全漏洞 IP 地址 工作站信息

防爬行功能 抵御黑客爬行程序于门外 应用防火墙 让正常爬行程序进入 面向外部应用程序

5 控制 虚拟化部署 What Users See www.acme.com/finance www.acme.com/partners www.acme.com/login Internal Addresses sap.acme.com/hq partners.acmecorp.co m Users www.acme.com/ exec/obidos/subst/ home/home.html/1045601216-1952704

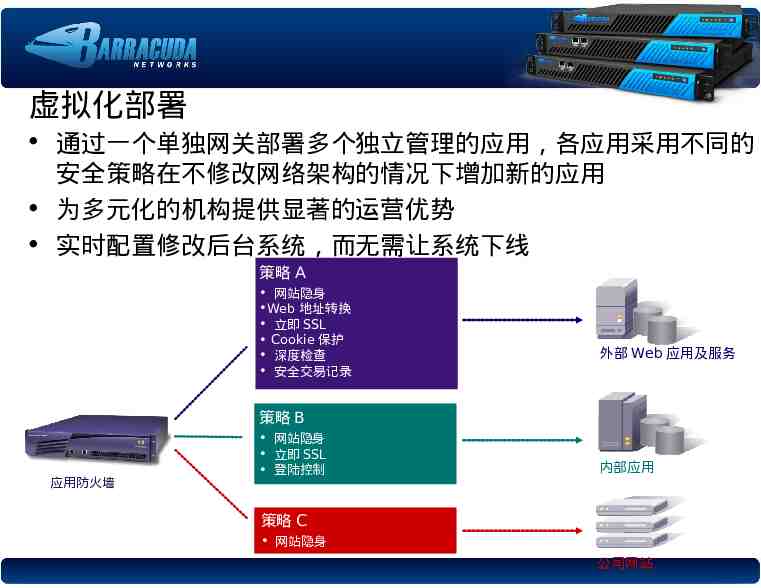

虚拟化部署 通过一个单独网关部署多个独立管理的应用,各应用采用不同的 安全策略在不修改网络架构的情况下增加新的应用 为多元化的机构提供显著的运营优势 实时配置修改后台系统,而无需让系统下线 策略 A 网站隐身 Web 地址转换 立即 SSL Cookie 保护 深度检查 安全交易记录 外部 Web 应用及服务 策略 B 应用防火墙 网站隐身 立即 SSL 登陆控制 内部应用 策略 C 网站隐身 公司网站

6 部署 终止了流量,我们优化它。 负载均衡 HTTP 压缩 缓存 SSL 加速 TCP 连接池 2008 博威特网络技术(上海)有限公司。版权所有,不得转载。 www.barracudanetworks.com.cn

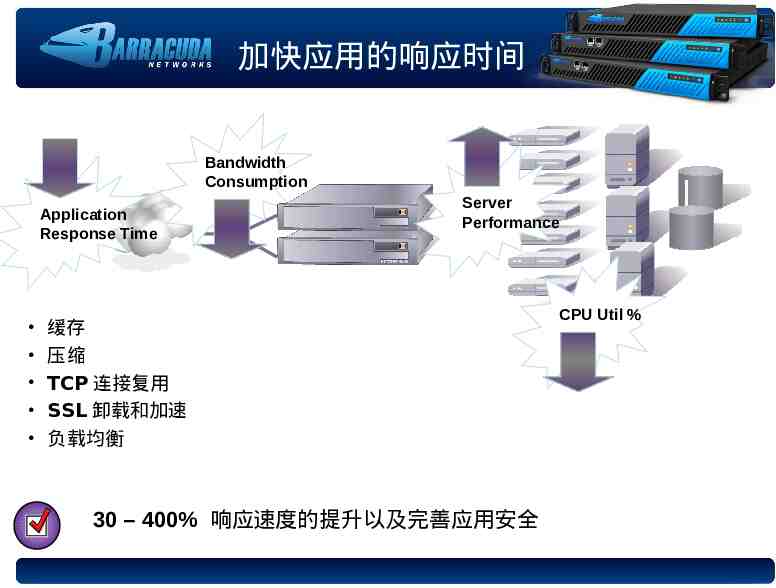

加快应用的响应时间 Bandwidth Consumption Application Response Time Server Performance 缓存 压缩 TCP 连接复用 SSL 卸载和加速 负载均衡 30 – 400% 响应速度的提升以及完善应用安全 CPU Util %

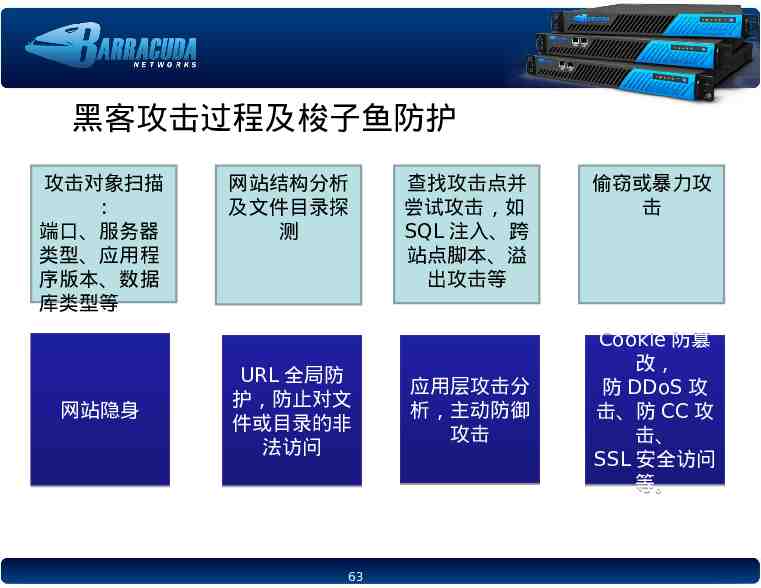

黑客攻击过程及梭子鱼防护 攻击对象扫描 : 端口、服务器 类型、应用程 序版本、数据 库类型等 网站隐身 网站结构分析 及文件目录探 测 URL 全局防 护,防止对文 件或目录的非 法访问 63 查找攻击点并 尝试攻击,如 SQL 注入、跨 站点脚本、溢 出攻击等 应用层攻击分 析,主动防御 攻击 偷窃或暴力攻 击 Cookie 防篡 改, 防 DDoS 攻 击、防 CC 攻 击、 SSL 安全访问 等。

有哪些案例值得我们参考?

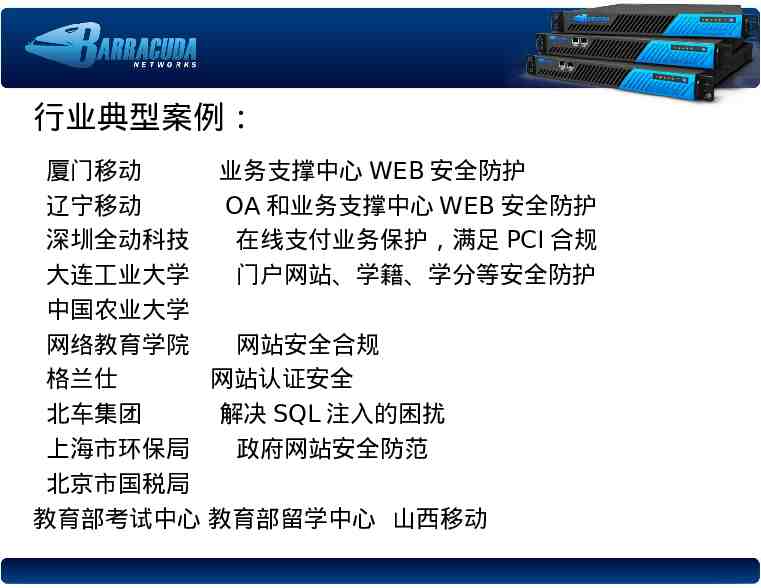

行业典型案例: 厦门移动 辽宁移动 深圳全动科技 大连工业大学 中国农业大学 网络教育学院 格兰仕 北车集团 上海市环保局 北京市国税局 教育部考试中心 业务支撑中心 WEB 安全防护 OA 和业务支撑中心 WEB 安全防护 在线支付业务保护,满足 PCI 合规 门户网站、学籍、学分等安全防护 网站安全合规 网站认证安全 解决 SQL 注入的困扰 政府网站安全防范 教育部留学中心 山西移动

谢谢! Barracuda Networks Confidential 66