#TeamsNation Securing Microsoft 365 Data with service

43 Slides4.10 MB

#TeamsNation Securing Microsoft 365 Data with service encryption Thomas Stensitzki Sponsored by Microsoft Teams Microsoft Tech Community

Thomas Stensitzki Enterprise Consultant Geschäftsführer Granikos GmbH & Co. KG MVP MCT MCT Regional Lead Twitter @Stensitzki LinkedIn https://linkedin.com/in/thomasstensitzki Blog http://Blog.Granikos.eu YouTube http://TechTalk.Granikos.eu

Was wir nicht betrachten Transportverschlüsselung Zwischen Kunde und Rechenzentrum Zwischen Servern und Rechenzentrum

Was wir nicht betrachten Azure Service Verschlüsselungen Client-Side Encryption Azure Disk Encryption Azure Storage Service Encryption Azure Blob Client-Side Encryption Azure SQL Database Data-at-Rest Encryption Cosmos DB Database Encryption Data Lake Encryption SMB Encryption over Azure Virtual Networks Server-Side Encryption Service-Managed Keys Customer-Managed Keys (Bring Your Own Key BYOK) Weitere Informationen

Was wir nicht betrachten E-Mail-Verschlüsselungen Nachrichtenverschlüsselung mit S/MIME Office 365 Message Encryption (OME) Vertraulichkeitsbezeichnungen (Sensitivity Label)

Verschlüsselung in Microsoft 365 Microsoft 365 Standard BitLocker Dateisystem-Verschlüsselung in Microsoft Rechenzentren Shredded Storage Verschlüsselung von Dateiteilen mit AES-256 Schlüsseln Erweiterung der Standardverschlüsselung Customer Managed KEY (CMK) Double Key Encryption (DKE)

SharePoint Online – Shredded Storage Encryption Data-at-Rest Azure Storage Containers Encrypted Files A Chunks https://aka.ms/dataencryption B C Key Store D Content Database

Customer Key Sponsored by Microsoft Teams Microsoft Tech Community

Customer Key Warum gibt es Customer Key in Microsoft 365? Verschlüsselung von Dateninhalten als zusätzliche Schutzebene zu BitLocker Trennung des Zugriffes für Windows Administratoren auf Applikationsdaten, die durch das Betriebssystem verarbeitet werden Customer Key Option ermöglicht eine Schlüsselverwaltung pro Mandant Ermöglicht die Umsetzung von besonderen Compliance-Anforderungen zur Verschlüsselung in Microsoft 365 Schlüsselverwaltung durch den Kunden

Customer Key Lizensierung https://m365maps.com Exchange Online Management Shell

Customer Key Azure Key Vaults in zwei separaten Azure Abonnements EA oder CSP Initiale Einrichtung der Customer Managed Keys über FastTrack Portal (Microsoft Empfehlung) Schlüsselungsmöglichkeiten Allgemeine Microsoft 365 Data-at-Rest Verschlüsselung Dienstverschlüsselung für Exchange Online und SharePoint Online (inkl. OneDrive und Microsoft Teams) Verwaltung Erstellung von Data Encryption Policies (DEP) Zuweisung von Data Encryption Policies Schlüsselwechsel Rotation eines Customer Key Rotation eines Availability Key Keine direkte Kontrolle durch Endkunden

Customer Key Hinweise Löschen Sie keine Schlüssel, die mit DEP-Richtlinien verknüpft sind oder einmal aktiv verknüpft waren Inhalte werden bei einer Schlüsselrotation entschlüsselt und mit dem neuen Schlüssel erneut verschlüsselt Exchange Online Aktive Postfächer werden regelmäßig neu verschlüsselt Inaktive, deaktivierte und nicht mehr verbundene Postfächer können noch mit einem alten Schlüssel verschlüsselt sein SharePoint Online Datensicherungen zur Wiederherstellung können Daten enthalten, die mit einem alten Schlüssel geschützt sind Risiko eines nachträglichen Datenverlustes

Customer Key Schlüsselverwaltung On-Premises Hardware Service Module (HSM) Empfehlung für den produktiven Einsatz Azure Key Vault (AKV) Empfehlung für Testzwecke oder einen Proof-of-Concept Beide Varianten erfordern Azure Key Vaults für die Konfiguration und Verwaltung

Data Encryption Policies Microsoft 365 Data-at-Rest für alle Anwender im Mandanten Teams Chat-Nachrichten (1:1 Chats, Gruppenchats, Meeting-Chats, KanalKonversationen) Teams Media-Nachrichten (Bilder, Code-Beispiele, Video-/Audio-Nachrichten, WikiBilder) Teams Anruf- und Meeting-Aufzeichnungen in Teams-Speicherorten (aka Stream) Teams Chatbenachrichtigungen und Teams Chatempfehlungen von Cortana Teams Statusnachrichten Benutzer- und Signalinformationen in Exchange Online Exchange Online Postfächer, die nicht über eine dedizierte Postfach-DEP verschlüsselt sind Microsoft Information Protection Exact Data Match (EDM) Daten Label Vertraulichkeitskennzeichnungen (Sensitivity Label)

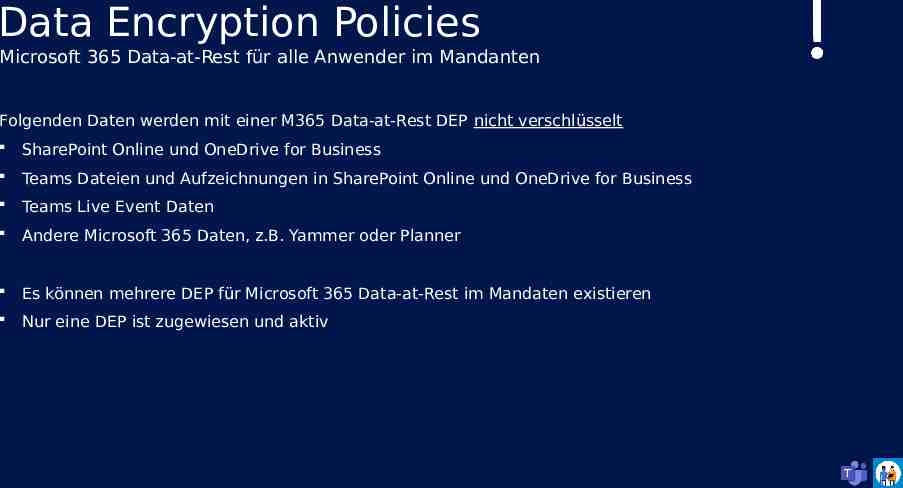

Data Encryption Policies Microsoft 365 Data-at-Rest für alle Anwender im Mandanten Folgenden Daten werden mit einer M365 Data-at-Rest DEP nicht verschlüsselt SharePoint Online und OneDrive for Business Teams Dateien und Aufzeichnungen in SharePoint Online und OneDrive for Business Teams Live Event Daten Andere Microsoft 365 Daten, z.B. Yammer oder Planner Es können mehrere DEP für Microsoft 365 Data-at-Rest im Mandaten existieren Nur eine DEP ist zugewiesen und aktiv

Data Encryption Policies Exchange Online Verschlüsselung von unterschiedlichen Objekttypen Benutzerpostfächern (Mailbox User) E-Mail-Benutzer (Mail User) Microsoft 365 Gruppen Geteilte Postfächer Öffentliche Ordner Je Postfach kann eine DEP zugewiesen werden Es können bis zu 50 aktive DEP im Mandanten existieren

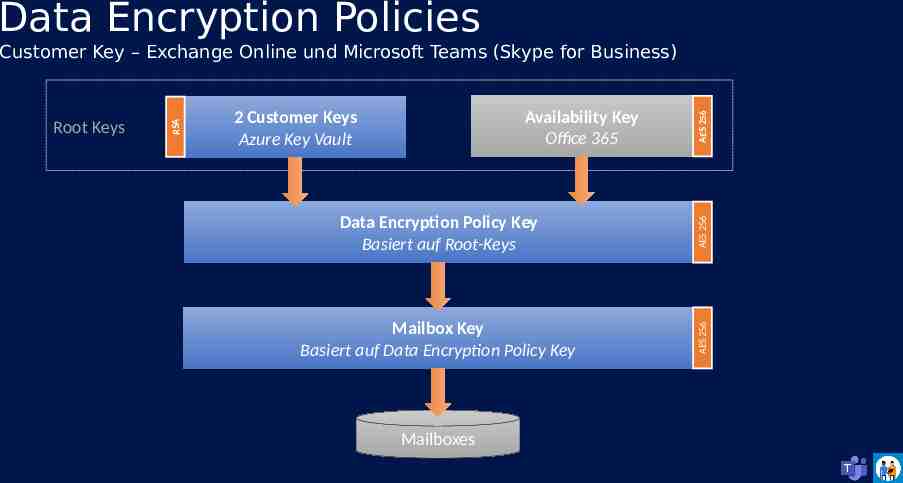

Data Encryption Policies Data Encryption Policy Key Basiert auf Root-Keys AES 256 AES 256 Availability Key Office 365 2 Customer Keys Azure Key Vault Mailbox Key Basiert auf Data Encryption Policy Key AES 256 Root Keys RSA Customer Key – Exchange Online und Microsoft Teams (Skype for Business) Mailboxes

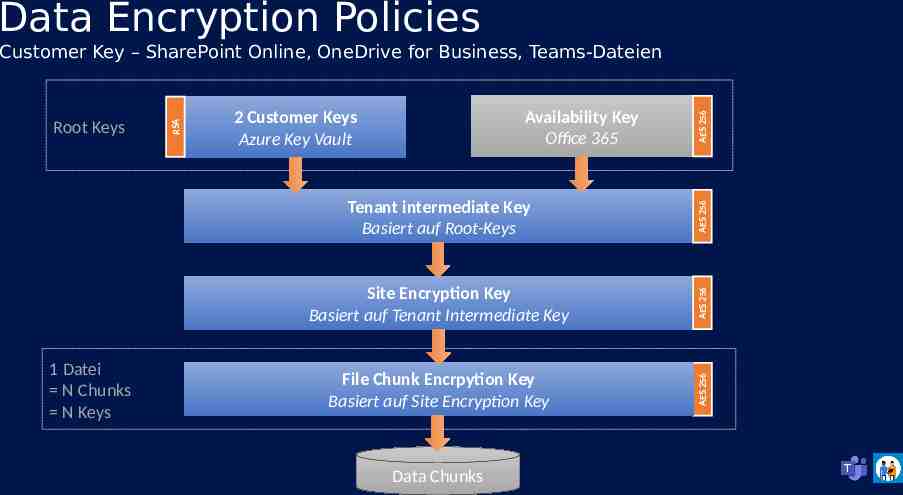

Data Encryption Policies SharePoint Online, OneDrive for Business, Teams-Dateien Verschlüsselung von existierenden Daten beginnt unmittelbar nach Zuweisung der Schlüssel Verschlüsselung von Daten mit unterschiedlichen Schlüssel je Geo-Lokation möglich

Data Encryption Policies AES 256 1 Datei N Chunks N Keys Site Encryption Key Basiert auf Tenant Intermediate Key File Chunk Encrpytion Key Basiert auf Site Encryption Key AES 256 Tenant intermediate Key Basiert auf Root-Keys AES 256 Availability Key Office 365 2 Customer Keys Azure Key Vault AES 256 Root Keys RSA Customer Key – SharePoint Online, OneDrive for Business, Teams-Dateien Data Chunks

Customer Key Implementierung Sponsored by Microsoft Teams Microsoft Tech Community

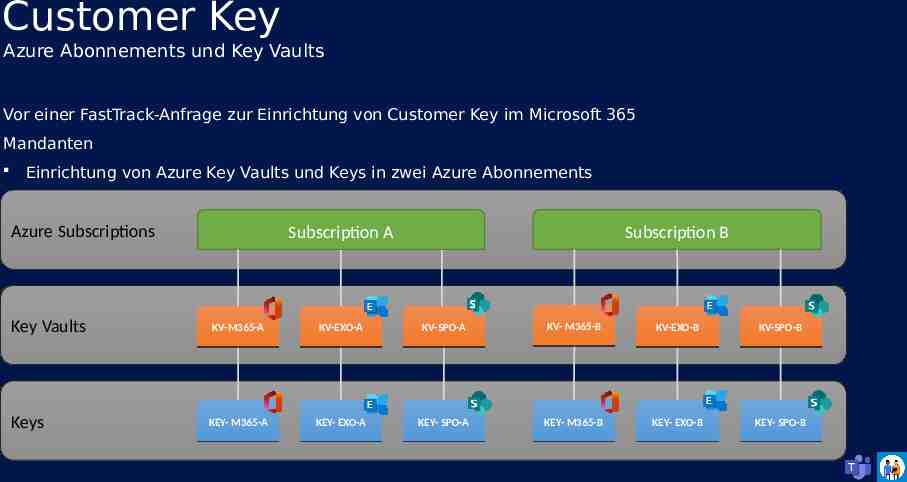

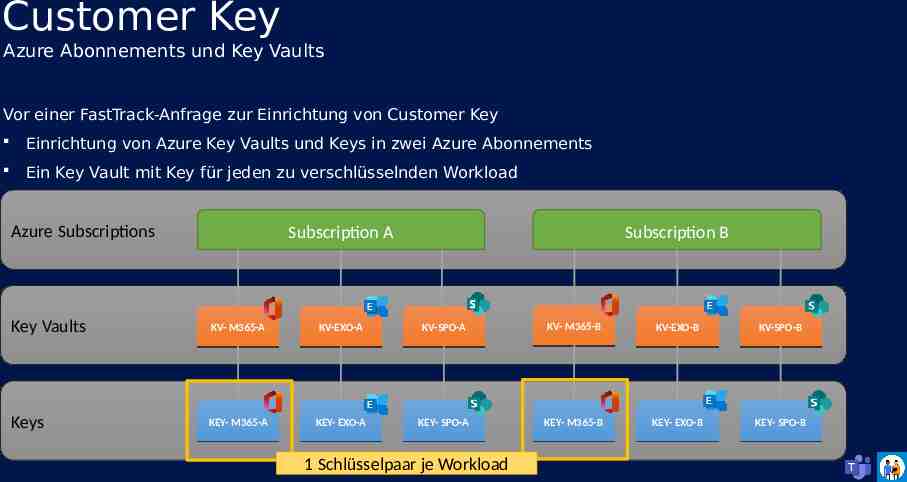

Customer Key Azure Abonnements und Key Vaults Vor einer FastTrack-Anfrage zur Einrichtung von Customer Key im Microsoft 365 Mandanten Einrichtung von Azure Key Vaults und Keys in zwei Azure Abonnements Ein Key Vault mit Key für jeden zu verschlüsselnden Workload Azure Subscriptions Key Vaults Keys Subscription A Subscription B KV-M365-A KV-EXO-A KV-SPO-A KV- M365-B KV-EXO-B KV-SPO-B KEY- M365-A KEY- EXO-A KEY- SPO-A KEY- M365-B KEY- EXO-B KEY- SPO-B

Customer Key Azure Abonnements und Key Vaults Vor einer FastTrack-Anfrage zur Einrichtung von Customer Key Einrichtung von Azure Key Vaults und Keys in zwei Azure Abonnements Ein Key Vault mit Key für jeden zu verschlüsselnden Workload Azure Subscriptions Subscription A Subscription B Key Vaults KV- M365-A KV-EXO-A KV-SPO-A KV- M365-B KV-EXO-B KV-SPO-B Keys KEY- M365-A KEY- EXO-A KEY- SPO-A KEY- M365-B KEY- EXO-B KEY- SPO-B 1 Schlüsselpaar je Workload

Customer Key Einrichtung 1. Erstellung von Azure AD Sicherheitsgruppe für Administratoren Administrator Contributor 2. Erstellung von zwei Azure Abonnements Trennung der Berechtigungen für Azure Ressourcengruppen, Key Vaults und Keys AZ-EGXDE-CMK-A AZ-EGXDE-CMK-B 3. Registrierung des Mandanten für Customer Key via FastTrack 4. Erstellung einer Ressourcengruppe in jedem Abonnement 5. Erstellung der benötigten Key Vaults in jeder Ressourcengruppe Standard (Test, Proof-of-Concept) oder Premium (Produktiv) 6. Konfiguration der Zugriffsberechtigungen je Key Vault für Azure AD Sicherheitsgruppen 7. Erstellung der Keys je Key Vault Key Vault und Key Namen sind global eindeutig

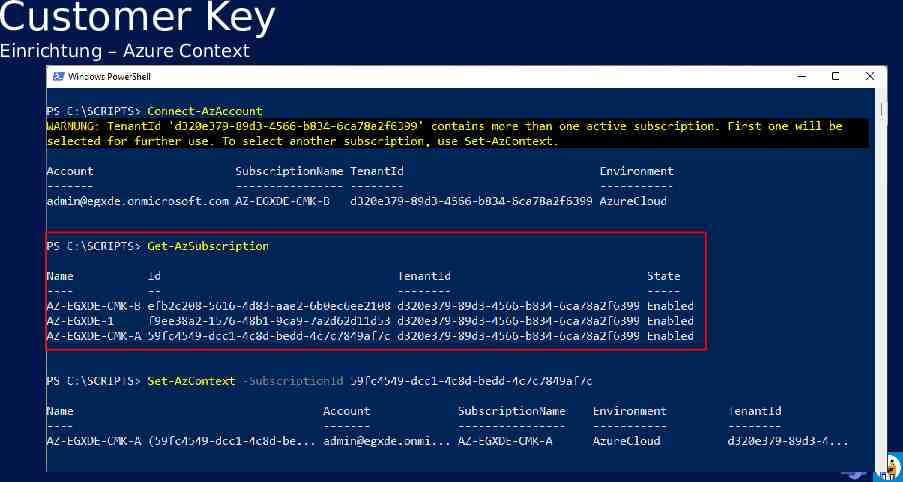

Customer Key Einrichtung – Azure Context

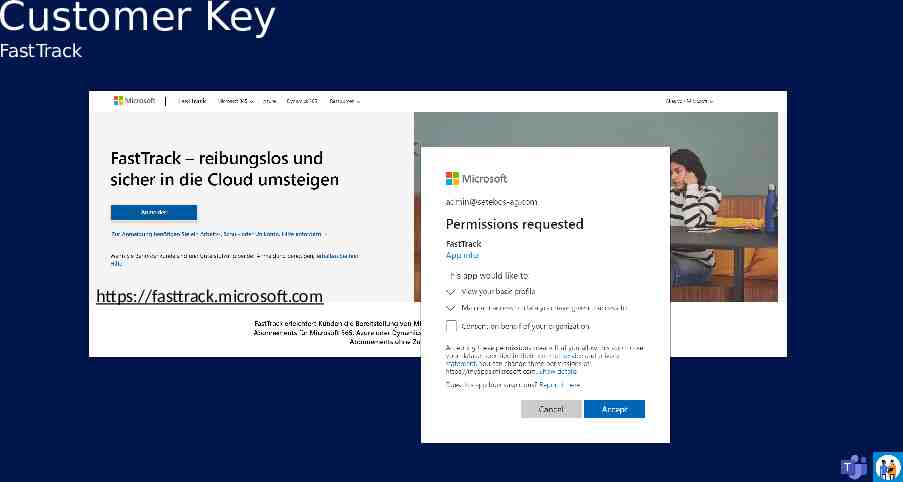

Customer Key FastTrack https://fasttrack.microsoft.com

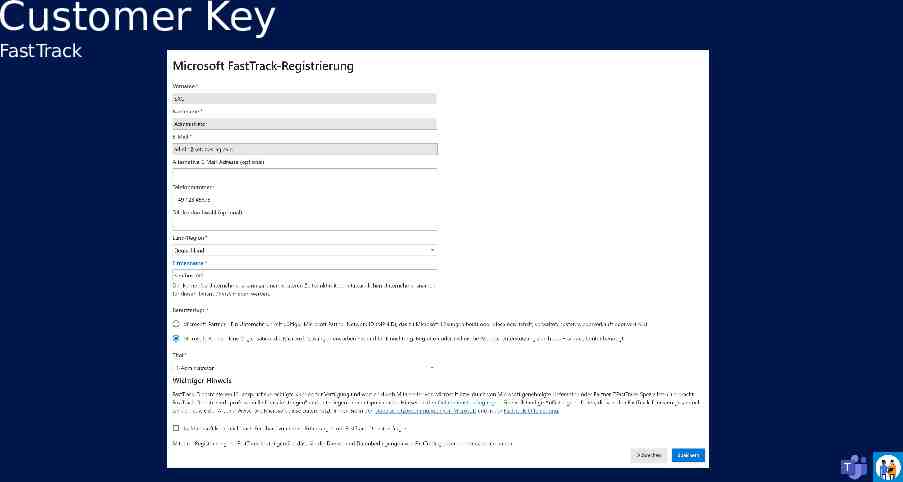

Customer Key FastTrack

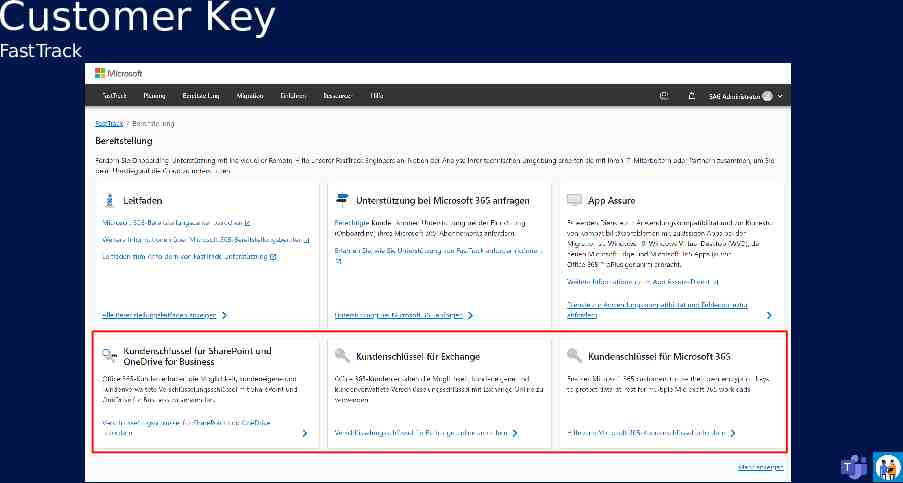

Customer Key FastTrack

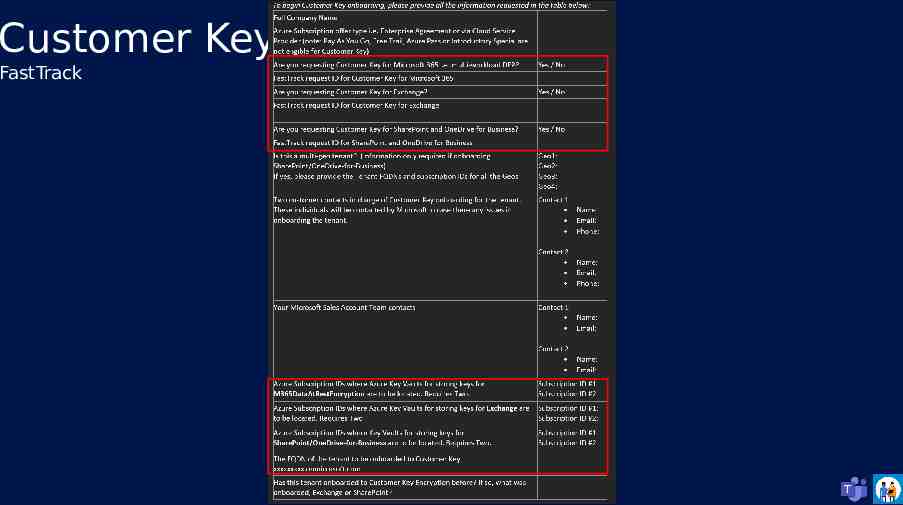

Customer Key FastTrack

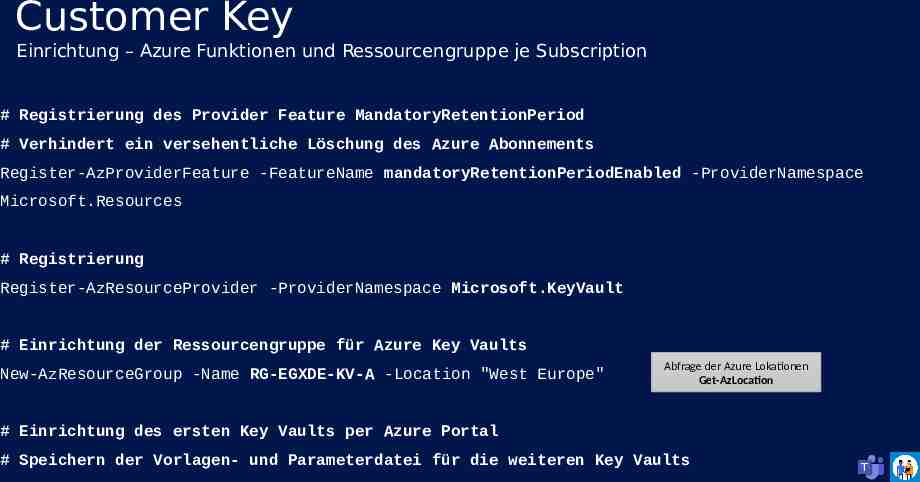

Customer Key Einrichtung – Azure Funktionen und Ressourcengruppe je Subscription # Registrierung des Provider Feature MandatoryRetentionPeriod # Verhindert ein versehentliche Löschung des Azure Abonnements Register-AzProviderFeature -FeatureName mandatoryRetentionPeriodEnabled -ProviderNamespace Microsoft.Resources # Registrierung Register-AzResourceProvider -ProviderNamespace Microsoft.KeyVault # Einrichtung der Ressourcengruppe für Azure Key Vaults New-AzResourceGroup -Name RG-EGXDE-KV-A -Location "West Europe" Abfrage der Azure Lokationen Get-AzLocation # Einrichtung des ersten Key Vaults per Azure Portal # Speichern der Vorlagen- und Parameterdatei für die weiteren Key Vaults

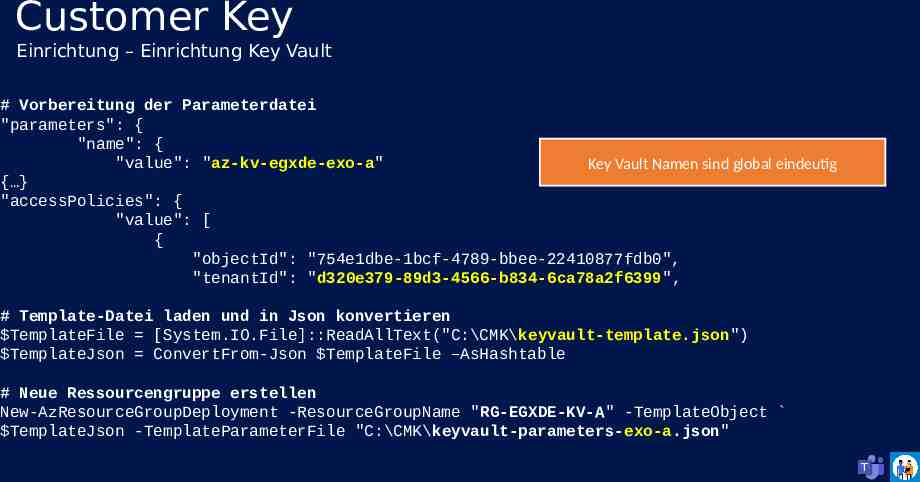

Customer Key Einrichtung – Einrichtung Key Vault # Vorbereitung der Parameterdatei "parameters": { "name": { "value": "az-kv-egxde-exo-a" Key Vault Namen sind global eindeutig { } "accessPolicies": { "value": [ { "objectId": "754e1dbe-1bcf-4789-bbee-22410877fdb0", "tenantId": "d320e379-89d3-4566-b834-6ca78a2f6399", # Template-Datei laden und in Json konvertieren TemplateFile [System.IO.File]::ReadAllText("C:\CMK\keyvault-template.json") TemplateJson ConvertFrom-Json TemplateFile –AsHashtable # Neue Ressourcengruppe erstellen New-AzResourceGroupDeployment -ResourceGroupName "RG-EGXDE-KV-A" -TemplateObject TemplateJson -TemplateParameterFile "C:\CMK\keyvault-parameters-exo-a.json"

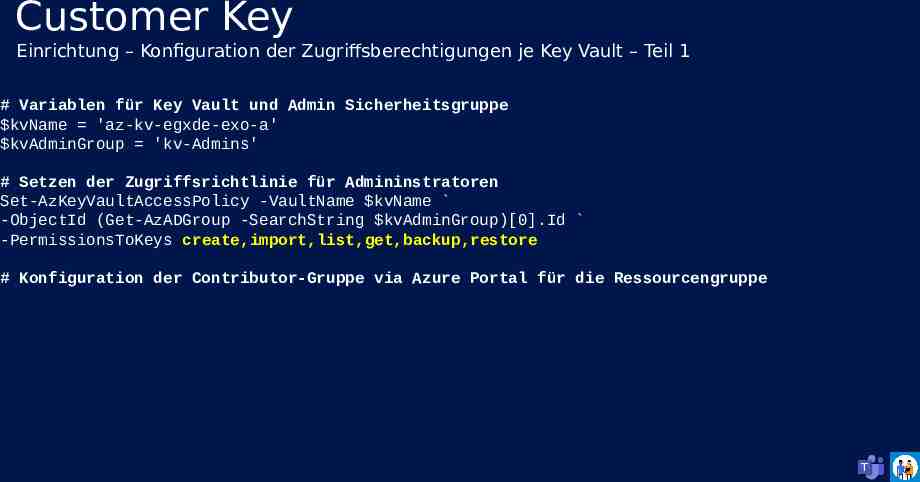

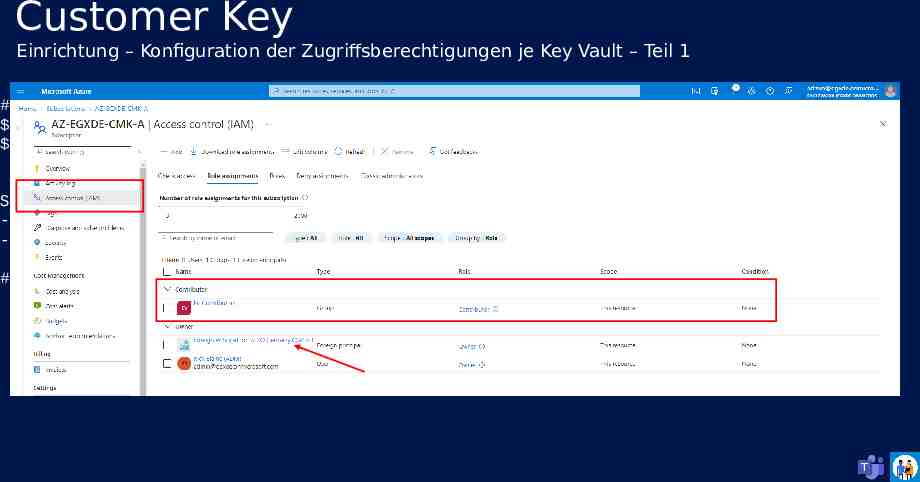

Customer Key Einrichtung – Konfiguration der Zugriffsberechtigungen je Key Vault – Teil 1 # Variablen für Key Vault und Admin Sicherheitsgruppe kvName 'az-kv-egxde-exo-a' kvAdminGroup 'kv-Admins' # Setzen der Zugriffsrichtlinie für Admininstratoren Set-AzKeyVaultAccessPolicy -VaultName kvName -ObjectId (Get-AzADGroup -SearchString kvAdminGroup)[0].Id -PermissionsToKeys create,import,list,get,backup,restore # Konfiguration der Contributor-Gruppe via Azure Portal für die Ressourcengruppe

Customer Key Einrichtung – Konfiguration der Zugriffsberechtigungen je Key Vault – Teil 1 # Variablen für Key Vault und Admin Sicherheitsgruppe kvName 'az-kv-egxde-exo-a' kvAdminGroup 'kv-Admins' Set-AzKeyVaultAccessPolicy -VaultName kvName -ObjectId (Get-AzADGroup -SearchString kvAdminGroup)[0].Id -PermissionsToKeys create,import,list,get,backup,restore # Konfiguration der Contributor-Gruppe via Azure Portal für die Ressourcengruppe

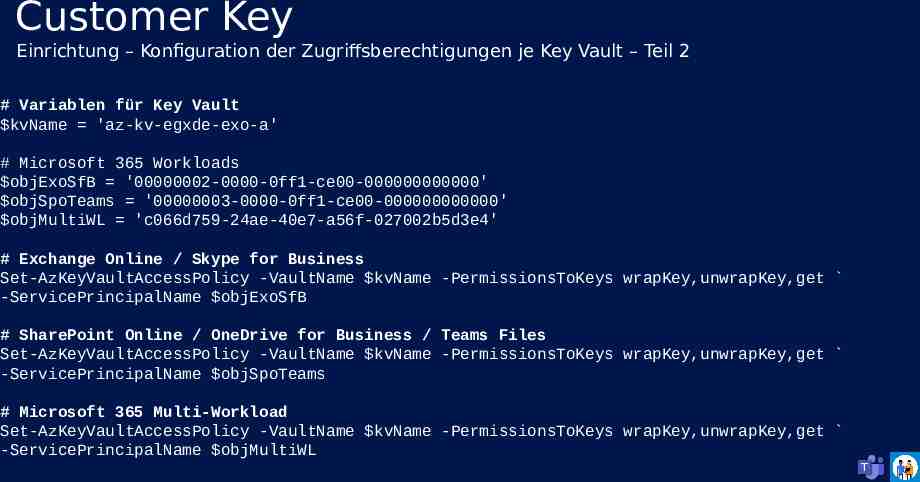

Customer Key Einrichtung – Konfiguration der Zugriffsberechtigungen je Key Vault – Teil 2 # Variablen für Key Vault kvName 'az-kv-egxde-exo-a' # Microsoft 365 Workloads objExoSfB '00000002-0000-0ff1-ce00-000000000000' objSpoTeams '00000003-0000-0ff1-ce00-000000000000' objMultiWL 'c066d759-24ae-40e7-a56f-027002b5d3e4' # Exchange Online / Skype for Business Set-AzKeyVaultAccessPolicy -VaultName kvName -PermissionsToKeys wrapKey,unwrapKey,get -ServicePrincipalName objExoSfB # SharePoint Online / OneDrive for Business / Teams Files Set-AzKeyVaultAccessPolicy -VaultName kvName -PermissionsToKeys wrapKey,unwrapKey,get -ServicePrincipalName objSpoTeams # Microsoft 365 Multi-Workload Set-AzKeyVaultAccessPolicy -VaultName kvName -PermissionsToKeys wrapKey,unwrapKey,get -ServicePrincipalName objMultiWL

Customer Key Einrichtung – Erstellung der Azure Key Vault Keys # Variablen für Key Vault kvName 'az-kv-egxde-exo-a' # Exchange Online / Skype for Business Add-AzKeyVaultKey -VaultName kvName -Name 'egxde-exo-key-a' -Destination 'Software' # SharePoint Online / OneDrive for Business / Teams Files Add-AzKeyVaultKey -VaultName kvName -Name 'egxde-spo-key-a' -Destination 'Software' # Microsoft 365 Multi-Workload Add-AzKeyVaultKey -VaultName kvName -Name 'egxde-m365dr-key-a' -Destination 'Software' Key Namen sind global eindeutig

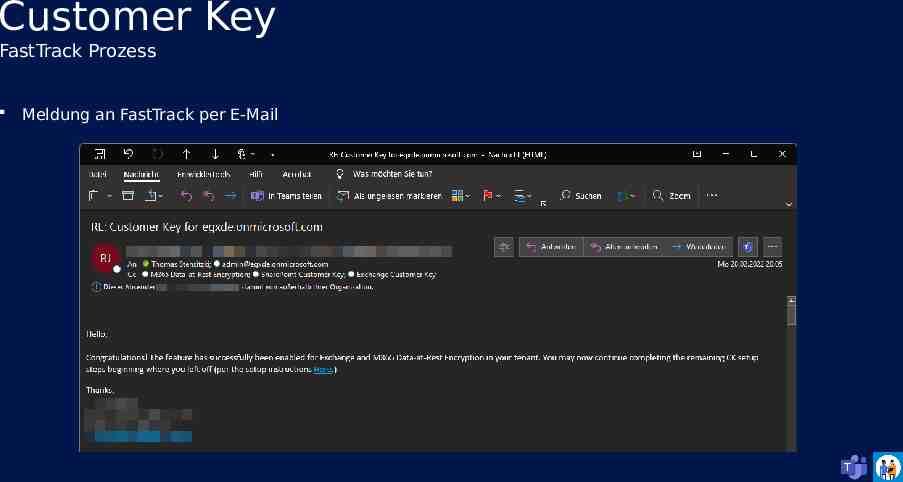

Customer Key FastTrack Prozess Meldung an FastTrack per E-Mail

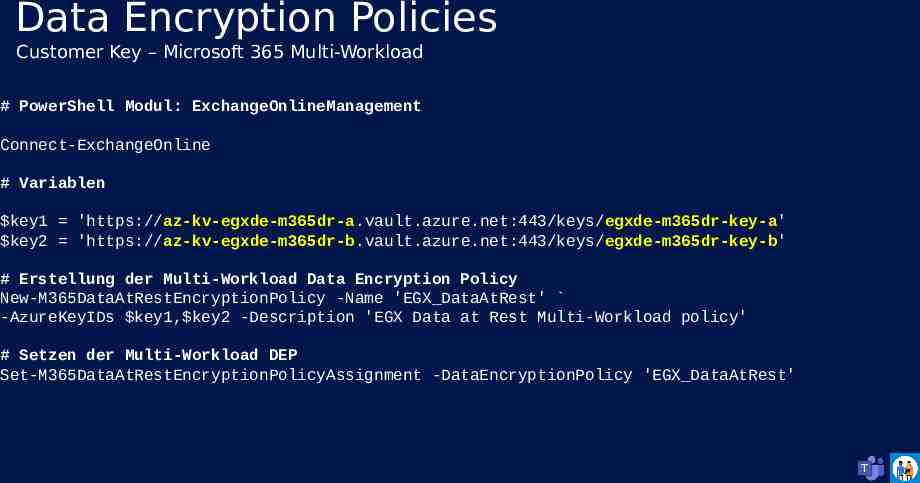

Data Encryption Policies Customer Key – Microsoft 365 Multi-Workload # PowerShell Modul: ExchangeOnlineManagement Connect-ExchangeOnline # Variablen key1 'https://az-kv-egxde-m365dr-a.vault.azure.net:443/keys/egxde-m365dr-key-a' key2 'https://az-kv-egxde-m365dr-b.vault.azure.net:443/keys/egxde-m365dr-key-b' # Erstellung der Multi-Workload Data Encryption Policy New-M365DataAtRestEncryptionPolicy -Name 'EGX DataAtRest' -AzureKeyIDs key1, key2 -Description 'EGX Data at Rest Multi-Workload policy' # Setzen der Multi-Workload DEP Set-M365DataAtRestEncryptionPolicyAssignment -DataEncryptionPolicy 'EGX DataAtRest'

Data Encryption Policies Customer Key – Microsoft 365 Multi-Workload Get-M365DataAtRestEncryptionPolicyAssignment fl RunspaceId : 1d83f812-f929-4eb3-bd5d-881184373ba1 OrgHierarchyToIgnore : IsDeleted : False Rdn : CN EGX DataAtRest Parent : egxde.onmicrosoft.com\CKaaS Data Encryption Policies Depth : 8 DistinguishedName : CN EGX DataAtRest,CN CKaaS Data Encryption Policies,CN Configuration,CN egxde.onmicrosoft.com,CN ConfigurationUnits,DC DEUP281A001,DC PRO D,DC OUTLOOK,DC COM IsRelativeDn : False DomainId : DEUP281A001.PROD.OUTLOOK.COM PartitionGuid : 59ce2f71-eaa2-4ddf-a4fa-f25069d0b324 PartitionFQDN : DEUP281A001.PROD.OUTLOOK.COM ObjectGuid : 05a9e413-6822-4918-8d8c-99b1aba1e06c Name : EGX DataAtRest SecurityIdentifierString :

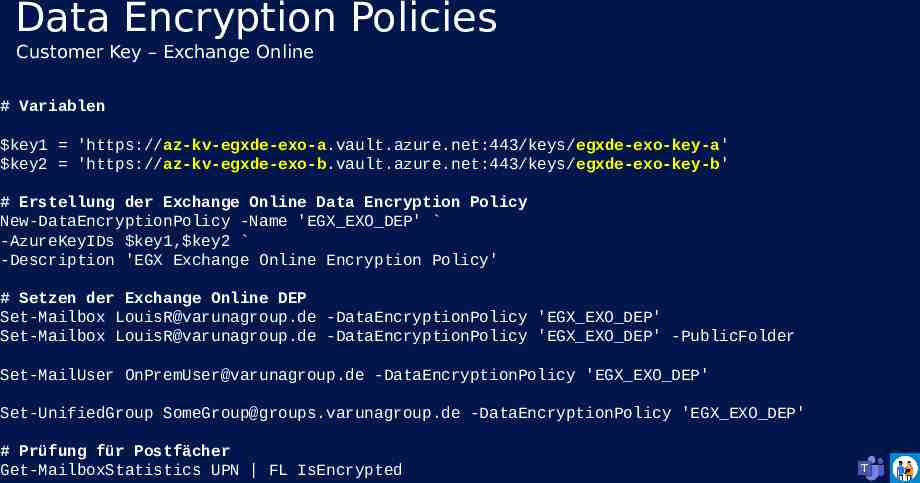

Data Encryption Policies Customer Key – Exchange Online # Variablen key1 'https://az-kv-egxde-exo-a.vault.azure.net:443/keys/egxde-exo-key-a' key2 'https://az-kv-egxde-exo-b.vault.azure.net:443/keys/egxde-exo-key-b' # Erstellung der Exchange Online Data Encryption Policy New-DataEncryptionPolicy -Name 'EGX EXO DEP' -AzureKeyIDs key1, key2 -Description 'EGX Exchange Online Encryption Policy' # Setzen der Exchange Online DEP Set-Mailbox [email protected] -DataEncryptionPolicy 'EGX EXO DEP' Set-Mailbox [email protected] -DataEncryptionPolicy 'EGX EXO DEP' -PublicFolder Set-MailUser [email protected] -DataEncryptionPolicy 'EGX EXO DEP' Set-UnifiedGroup [email protected] -DataEncryptionPolicy 'EGX EXO DEP' # Prüfung für Postfächer Get-MailboxStatistics UPN FL IsEncrypted

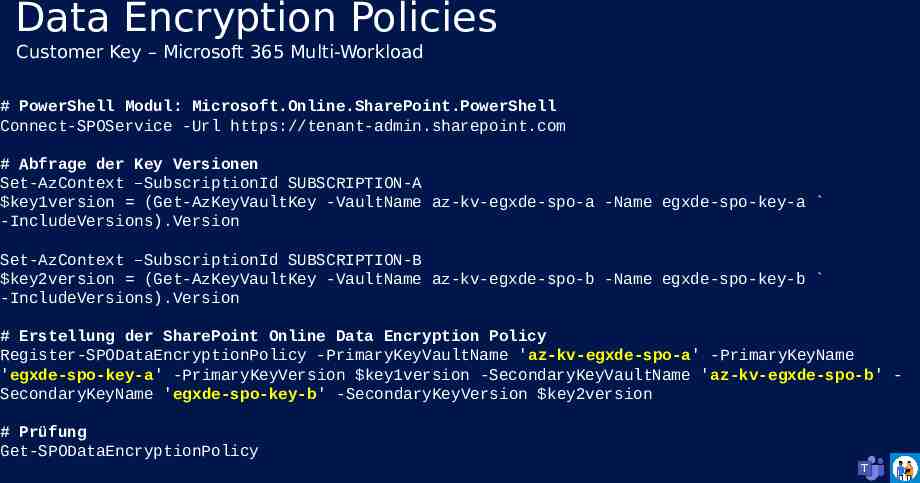

Data Encryption Policies Customer Key – Microsoft 365 Multi-Workload # PowerShell Modul: Microsoft.Online.SharePoint.PowerShell Connect-SPOService -Url https://tenant-admin.sharepoint.com # Abfrage der Key Versionen Set-AzContext –SubscriptionId SUBSCRIPTION-A key1version (Get-AzKeyVaultKey -VaultName az-kv-egxde-spo-a -Name egxde-spo-key-a -IncludeVersions).Version Set-AzContext –SubscriptionId SUBSCRIPTION-B key2version (Get-AzKeyVaultKey -VaultName az-kv-egxde-spo-b -Name egxde-spo-key-b -IncludeVersions).Version # Erstellung der SharePoint Online Data Encryption Policy Register-SPODataEncryptionPolicy -PrimaryKeyVaultName 'az-kv-egxde-spo-a' -PrimaryKeyName 'egxde-spo-key-a' -PrimaryKeyVersion key1version -SecondaryKeyVaultName 'az-kv-egxde-spo-b' SecondaryKeyName 'egxde-spo-key-b' -SecondaryKeyVersion key2version # Prüfung Get-SPODataEncryptionPolicy

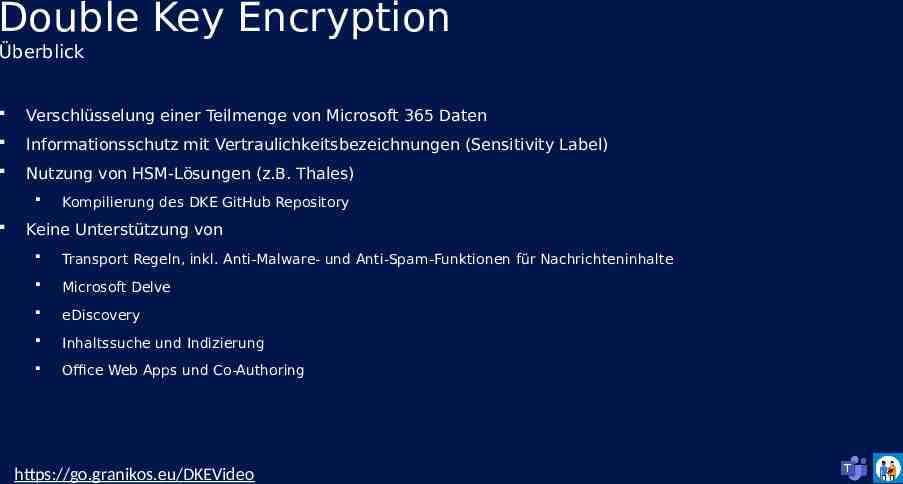

Double Key Encryption Überblick Verschlüsselung einer Teilmenge von Microsoft 365 Daten Informationsschutz mit Vertraulichkeitsbezeichnungen (Sensitivity Label) Nutzung von HSM-Lösungen (z.B. Thales) Kompilierung des DKE GitHub Repository Keine Unterstützung von Transport Regeln, inkl. Anti-Malware- und Anti-Spam-Funktionen für Nachrichteninhalte Microsoft Delve eDiscovery Inhaltssuche und Indizierung Office Web Apps und Co-Authoring https://go.granikos.eu/DKEVideo

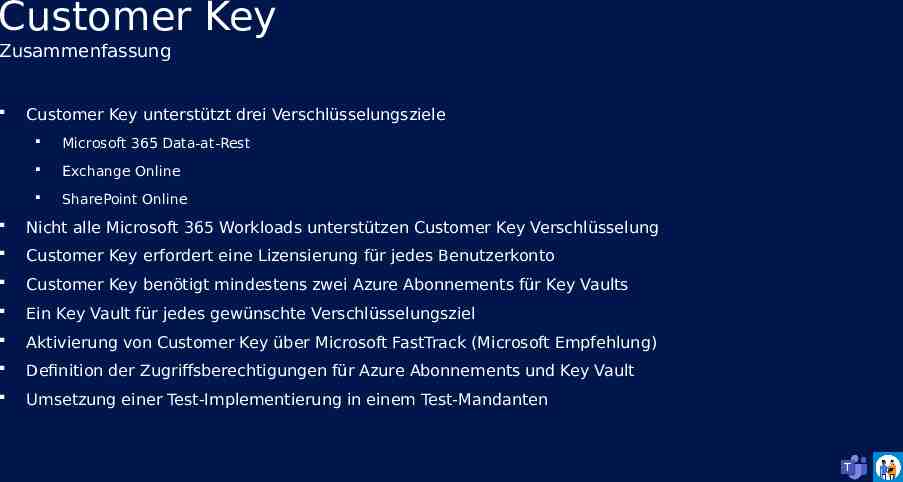

Customer Key Zusammenfassung Customer Key unterstützt drei Verschlüsselungsziele Microsoft 365 Data-at-Rest Exchange Online SharePoint Online Nicht alle Microsoft 365 Workloads unterstützen Customer Key Verschlüsselung Customer Key erfordert eine Lizensierung für jedes Benutzerkonto Customer Key benötigt mindestens zwei Azure Abonnements für Key Vaults Ein Key Vault für jedes gewünschte Verschlüsselungsziel Aktivierung von Customer Key über Microsoft FastTrack (Microsoft Empfehlung) Definition der Zugriffsberechtigungen für Azure Abonnements und Key Vault Umsetzung einer Test-Implementierung in einem Test-Mandanten

Rate my session & Calls to Action Rate this session 1 https:// teamsnation.rocks/ feedback Attend more sessions and join our keynotes at 19.00 CET 2 Show your love on social using #TeamsNation and @TeamsNation 3

Ressourcen Subtitle Understanding Microsoft Information Protection Encryption Key Types Roll or rotate a Customer Key or an availability key Move requests in the Microsoft 365 or Office 365 service Encryption ciphers used by Customer Key Encryption for Skype for Business, OneDrive for Business, SharePoint Online, Microsoft Te ams, and Exchange Online Microsoft 365 Multi-Geo eDiscovery configuration Microsoft 365 encryption technical reference Assign roles in Azure Portal Microsoft 365 Maps Double Key Encryption