Neue VPN-Technologien für Remote Access und WLAN

11 Slides196.00 KB

Neue VPN-Technologien für Remote Access und WLAN

Umbau des Remote Access-Zugang Unsere Gründe dafür waren zunehmende Benutzung von PDAs und ähnlicher mobiler netzfähiger Geräte und fehlende Unterstützung der Einbindung in das HU-Netz möglicher Ersatz der manchmal problematischen Cisco-VPN-Clientes Ziele Ablösung des Zugangs mittels Mac-Adresse und statischen WEPSchlüssels möglichst clientloser Zugang zum HU-Netz umfassende Unterstützung mobiler Geräte Vereinfachung der Verwaltung dieses Zuganges (einfacher, administrationsfreier Zugriff auf das HU-Netz) bessere Anbindung der Zugangsgeräte ins HU-Netz

Lösung SSL-VPN-Gerät die Verwendung von SSL löst einige Probleme die mit IPSec VPNs verbunden werden. SSL bedarf keiner Installation SSL muss nicht konfiguriert werden SSL ist Bestandteil eines jeden Web Browsers, keine weitere Software ist nötig SSL ist ein application layer Protokoll, kein Netzwerk-Protokoll, somit ohne Belangen für NAT oder Firewall

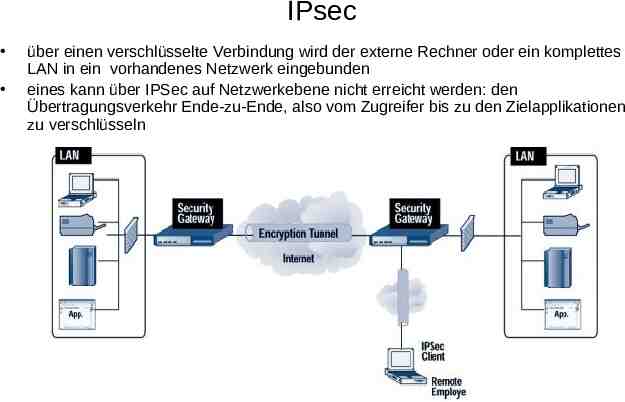

IPsec über einen verschlüsselte Verbindung wird der externe Rechner oder ein komplettes LAN in ein vorhandenes Netzwerk eingebunden eines kann über IPSec auf Netzwerkebene nicht erreicht werden: den Übertragungsverkehr Ende-zu-Ende, also vom Zugreifer bis zu den Zielapplikationen zu verschlüsseln

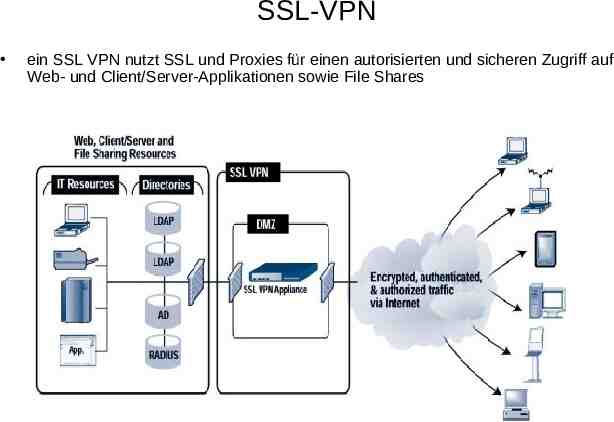

SSL-VPN ein SSL VPN nutzt SSL und Proxies für einen autorisierten und sicheren Zugriff auf Web- und Client/Server-Applikationen sowie File Shares

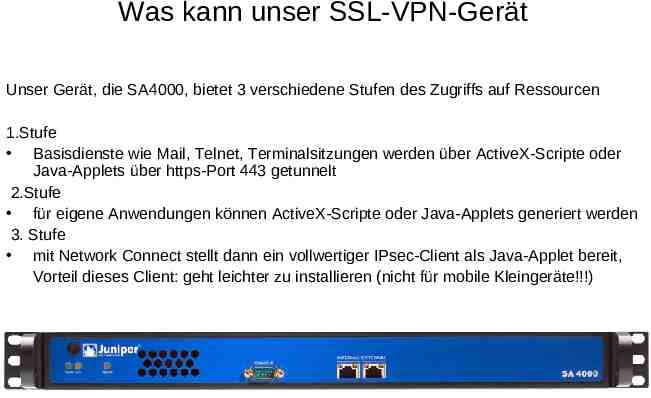

Was kann unser SSL-VPN-Gerät Unser Gerät, die SA4000, bietet 3 verschiedene Stufen des Zugriffs auf Ressourcen 1.Stufe Basisdienste wie Mail, Telnet, Terminalsitzungen werden über ActiveX-Scripte oder Java-Applets über https-Port 443 getunnelt 2.Stufe für eigene Anwendungen können ActiveX-Scripte oder Java-Applets generiert werden 3. Stufe mit Network Connect stellt dann ein vollwertiger IPsec-Client als Java-Applet bereit, Vorteil dieses Client: geht leichter zu installieren (nicht für mobile Kleingeräte!!!)

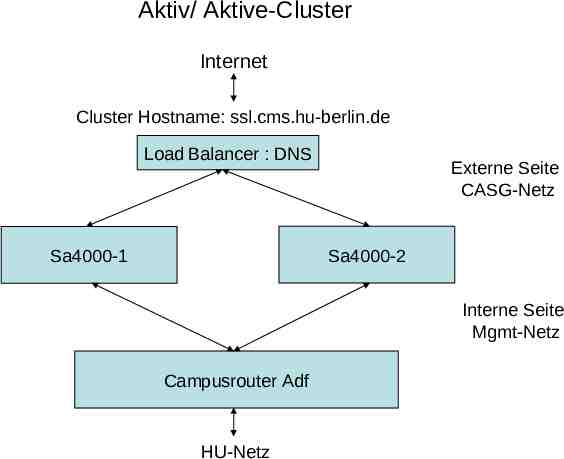

Aktiv/ Aktive-Cluster Internet Cluster Hostname: ssl.cms.hu-berlin.de Load Balancer : DNS Externe Seite CASG-Netz Sa4000-2 Sa4000-1 Interne Seite Mgmt-Netz Campusrouter Adf HU-Netz

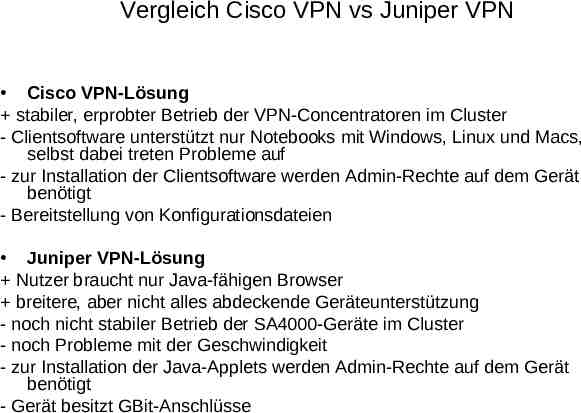

Vergleich Cisco VPN vs Juniper VPN Cisco VPN-Lösung stabiler, erprobter Betrieb der VPN-Concentratoren im Cluster - Clientsoftware unterstützt nur Notebooks mit Windows, Linux und Macs, selbst dabei treten Probleme auf - zur Installation der Clientsoftware werden Admin-Rechte auf dem Gerät benötigt - Bereitstellung von Konfigurationsdateien Juniper VPN-Lösung Nutzer braucht nur Java-fähigen Browser breitere, aber nicht alles abdeckende Geräteunterstützung - noch nicht stabiler Betrieb der SA4000-Geräte im Cluster - noch Probleme mit der Geschwindigkeit - zur Installation der Java-Applets werden Admin-Rechte auf dem Gerät benötigt - Gerät besitzt GBit-Anschlüsse

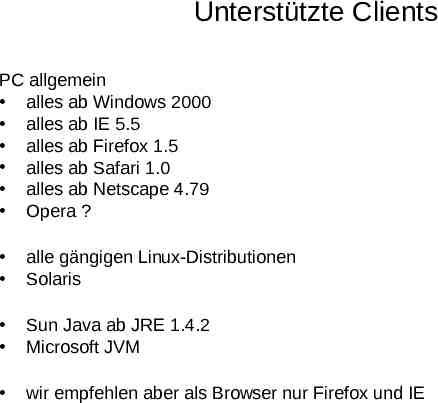

Unterstützte Clients PC allgemein alles ab Windows 2000 alles ab IE 5.5 alles ab Firefox 1.5 alles ab Safari 1.0 alles ab Netscape 4.79 Opera ? alle gängigen Linux-Distributionen Solaris Sun Java ab JRE 1.4.2 Microsoft JVM wir empfehlen aber als Browser nur Firefox und IE

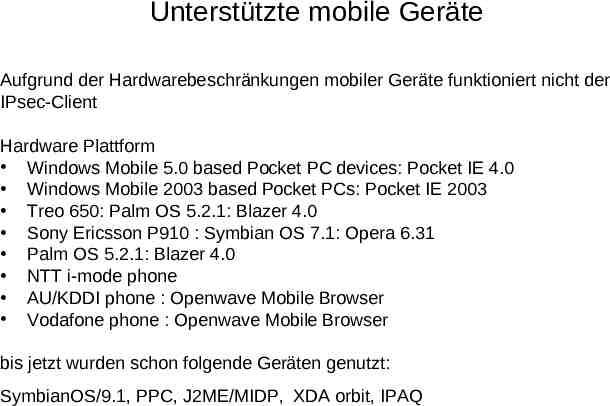

Unterstützte mobile Geräte Aufgrund der Hardwarebeschränkungen mobiler Geräte funktioniert nicht der IPsec-Client Hardware Plattform Windows Mobile 5.0 based Pocket PC devices: Pocket IE 4.0 Windows Mobile 2003 based Pocket PCs: Pocket IE 2003 Treo 650: Palm OS 5.2.1: Blazer 4.0 Sony Ericsson P910 : Symbian OS 7.1: Opera 6.31 Palm OS 5.2.1: Blazer 4.0 NTT i-mode phone AU/KDDI phone : Openwave Mobile Browser Vodafone phone : Openwave Mobile Browser bis jetzt wurden schon folgende Geräten genutzt: SymbianOS/9.1, PPC, J2ME/MIDP, XDA orbit, IPAQ

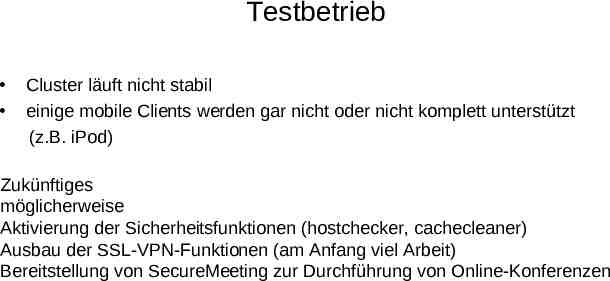

Testbetrieb Cluster läuft nicht stabil einige mobile Clients werden gar nicht oder nicht komplett unterstützt (z.B. iPod) Zukünftiges möglicherweise Aktivierung der Sicherheitsfunktionen (hostchecker, cachecleaner) Ausbau der SSL-VPN-Funktionen (am Anfang viel Arbeit) Bereitstellung von SecureMeeting zur Durchführung von Online-Konferenzen