Cisco クラウド WEB セキュリティ CWS(ScanCenter) 簡易設定ガイド Cisco Security

51 Slides4.18 MB

Cisco クラウド WEB セキュリティ CWS(ScanCenter) 簡易設定ガイド Cisco Security シスコシステムズ合同会社 2016 年 6 月

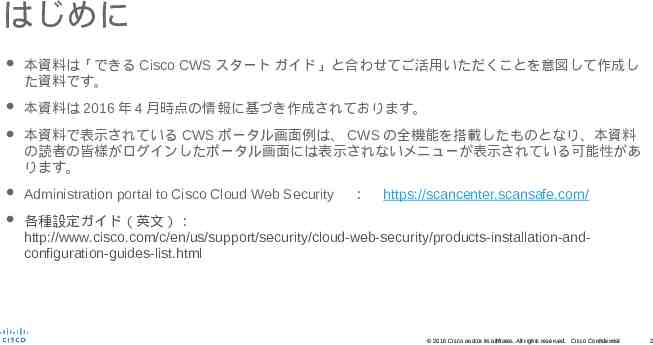

はじめに 本資料は「できる Cisco CWS スタート ガイド」と合わせてご活用いただくことを意図して作成し た資料です。 本資料は 2016 年 4 月時点の情報に基づき作成されております。 本資料で表示されている CWS ポータル画面例は、 CWS の全機能を搭載したものとなり、本資料 の読者の皆様がログインしたポータル画面には表示されないメニューが表示されている可能性があ ります。 Administration portal to Cisco Cloud Web Security 各種設定ガイド(英文): http://www.cisco.com/c/en/us/support/security/cloud-web-security/products-installation-andconfiguration-guides-list.html : https://scancenter.scansafe.com/ 2016 Cisco and/or its affiliates. All rights reserved. Cisco Confidential 2

目次 1. URL フィルタリングの設定 2. Application Visibility Control の設定 3. HTTPS インスペクション 4. 【解説】 CWS レポーティング 2016 Cisco and/or its affiliates. All rights reserved. Cisco Confidential 3

2016 Cisco and/or its affiliates. All rights reserved. Cisco Confidential 4

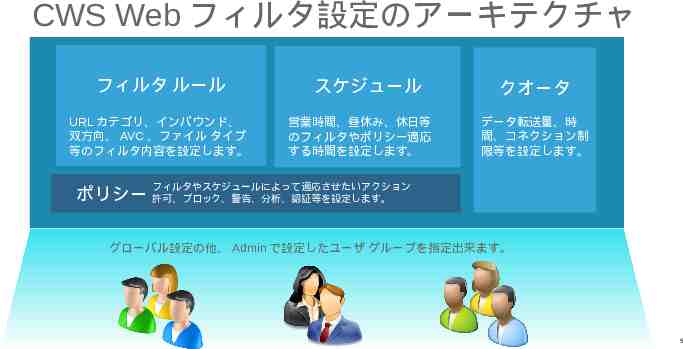

CWS Web フィルタ設定のアーキテクチャ フィルタ ルール URL カテゴリ、インバウンド、 双方向、 AVC 、ファイル タイプ 等のフィルタ内容を設定します。 スケジュール 営業時間、昼休み、休日等 のフィルタやポリシー適応 する時間を設定します。 クオータ データ転送量、時 間、コネクション制 限等を設定します。 フィルタやスケジュールによって適応させたいアクション ポリシー 許可、ブロック、警告、分析、認証等を設定します。 グローバル設定の他、 Admin で設定したユーザ グループを指定出来ます。 2016 Cisco and/or its affiliates. All rights reserved. Cisco Confidential 5

Step1 URL フィルタリングの設定 2016 Cisco and/or its affiliates. All rights reserved. Cisco Confidential 6

URL フィルタリング Web Filtering Management から Filters を選択 2016 Cisco and/or its affiliates. All rights reserved. Cisco Confidential 7

URL フィルタリング Create Filter をクリックし新規に Filter を作成 2016 Cisco and/or its affiliates. All rights reserved. Cisco Confidential 8

URL フィルタリング Filter Name に任意の名前を入力 しフィルタしたい URL カテゴ リ、ドメイン、コンテント タイ プ、ファイル タイプなどを選択し Save をクリック ※ この例では、 Adult, Hacking, Gambling の Categories を選択 2016 Cisco and/or its affiliates. All rights reserved. Cisco Confidential 9

URL フィルタリング 先ほどの Manage Filters に新しく作成した Filter があることを確認 2016 Cisco and/or its affiliates. All rights reserved. Cisco Confidential 10

URL フィルタリング Web Filtering Management から Policy を選択し、 Create Rule をクリック 2016 Cisco and/or its affiliates. All rights reserved. Cisco Confidential 11

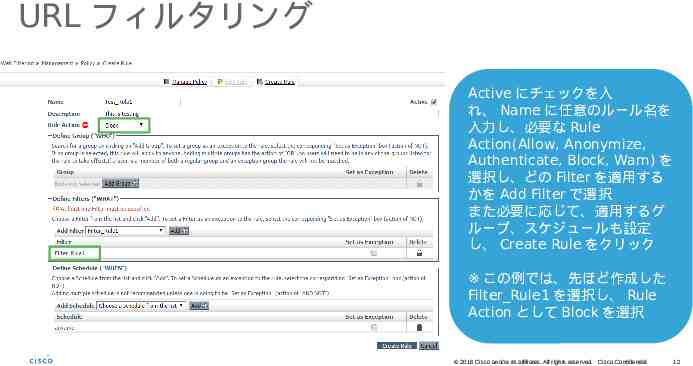

URL フィルタリング Active にチェックを入 れ、 Name に任意のルール名を 入力し、必要な Rule Action(Allow, Anonymize, Authenticate, Block, Warn) を 選択し、どの Filter を適用する かを Add Filter で選択 また必要に応じて、適用するグ ループ、スケジュールも設定 し、 Create Rule をクリック ※ この例では、先ほど作成した Filter Rule1 を選択し、 Rule Action として Block を選択 2016 Cisco and/or its affiliates. All rights reserved. Cisco Confidential 12

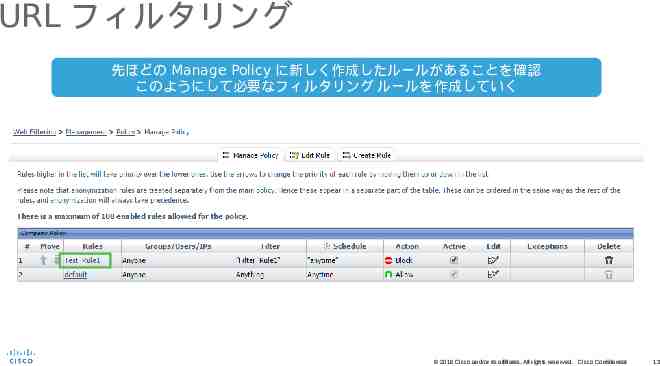

URL フィルタリング 先ほどの Manage Policy に新しく作成したルールがあることを確認 このようにして必要なフィルタリング ルールを作成していく 2016 Cisco and/or its affiliates. All rights reserved. Cisco Confidential 13

Step2 Application Visibility Control の設定 2016 Cisco and/or its affiliates. All rights reserved. Cisco Confidential 14

Application Visibility Control Web Filtering Management から Filters を選択 2016 Cisco and/or its affiliates. All rights reserved. Cisco Confidential 15

Application Visibility Control Create Filter をクリックし新規に Filter を作成 2016 Cisco and/or its affiliates. All rights reserved. Cisco Confidential 16

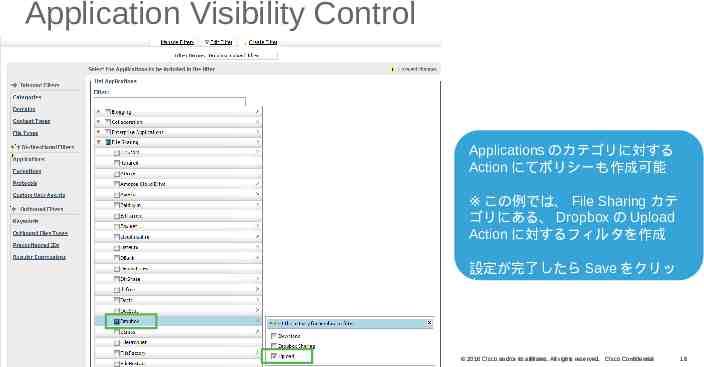

Application Visibility Control Applications を選択し制御したいアプリケーションのカテゴリまたは、 アプリケーションを選択 2016 Cisco and/or its affiliates. All rights reserved. Cisco Confidential 17

Application Visibility Control Applications のカテゴリに対する Action にてポリシーも作成可能 ※ この例では、 File Sharing カテ ゴリにある、 Dropbox の Upload Action に対するフィルタを作成 設定が完了したら Save をクリッ ク 2016 Cisco and/or its affiliates. All rights reserved. Cisco Confidential 18

Application Visibility Control 先ほどの Manage Filters に新しく作成した Filter があることを確認 2016 Cisco and/or its affiliates. All rights reserved. Cisco Confidential 19

Application Visibility Control Web Filtering Management から Policy を選択し、 Create Rule をクリック 2016 Cisco and/or its affiliates. All rights reserved. Cisco Confidential 20

Application Visibility Control Active にチェックを入 れ、 Name に任意のルール名を 入力し、必要な Rule Action(Allow, Anonymize, Authenticate, Block, Warn) を選 択し、どの Filter を適用するか を Add Filter で選択 また必要に応じて、適用する グループ、スケジュールも設定 し、 Create Rule をクリック ※ この例では、先ほど作成した Dropbox upload filter を選択 し、 Rule Action として Block を 選択 2016 Cisco and/or its affiliates. All rights reserved. Cisco Confidential 21

Application Visibility Control 先ほどの Manage Policy に新しく作成したルールがあることを確認 このようにして必要なフィルタリング ルールを作成していく 2016 Cisco and/or its affiliates. All rights reserved. Cisco Confidential 22

Step3 HTTPS インスペクション 2016 Cisco and/or its affiliates. All rights reserved. Cisco Confidential 23

HTTPS インスペクション Admin HTTS Inspection から Certificates を選択 2016 Cisco and/or its affiliates. All rights reserved. Cisco Confidential 24

HTTPS インスペクション Create a New Certificate を選択 2016 Cisco and/or its affiliates. All rights reserved. Cisco Confidential 25

HTTPS インスペクション Duration を選択し、 Identifier 、 Description を入力 2016 Cisco and/or its affiliates. All rights reserved. Cisco Confidential 26

HTTPS インスペクション 先ほど作成したルート証明書を Download し、 クライアントのブラウザの信頼されるルート証明書にインポート 2016 Cisco and/or its affiliates. All rights reserved. Cisco Confidential 27

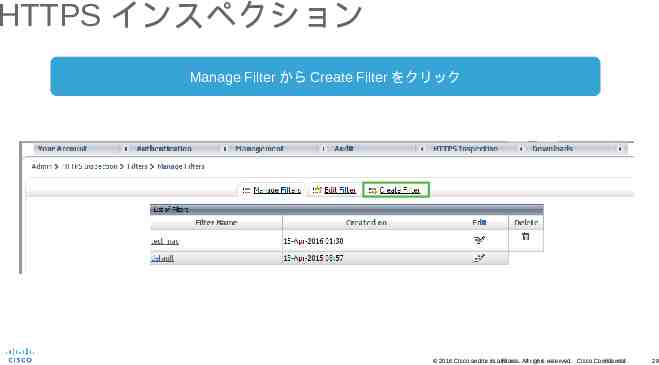

HTTPS インスペクション Admin HTTS Inspection から Filters を選択 2016 Cisco and/or its affiliates. All rights reserved. Cisco Confidential 28

HTTPS インスペクション Manage Filter から Create Filter をクリック 2016 Cisco and/or its affiliates. All rights reserved. Cisco Confidential 29

HTTPS インスペクション Filter Name に任意の名前を入力 しインスペクションしたい URL カテゴリ、ドメインを選択し Save をクリック ※ この例では、 Business and Industry, Online Storage and Backup, Search Engines and Portals の Categories を選択 2016 Cisco and/or its affiliates. All rights reserved. Cisco Confidential 30

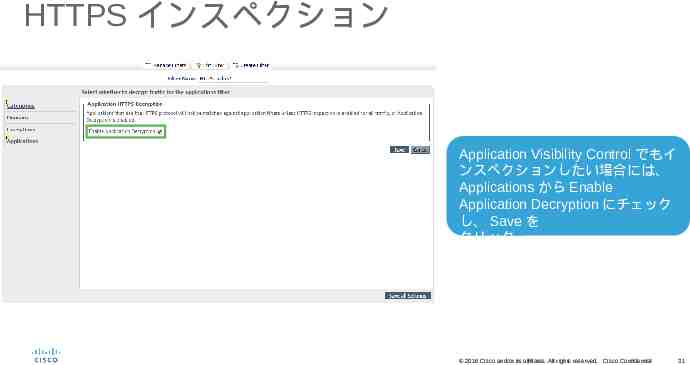

HTTPS インスペクション Application Visibility Control でもイ ンスペクションしたい場合には、 Applications から Enable Application Decryption にチェック し、 Save を クリック 2016 Cisco and/or its affiliates. All rights reserved. Cisco Confidential 31

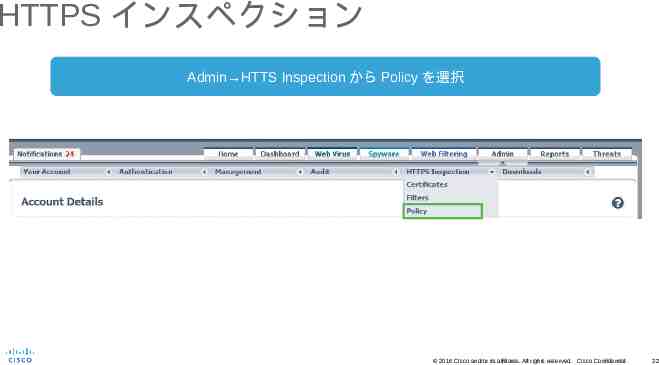

HTTPS インスペクション Admin HTTS Inspection から Policy を選択 2016 Cisco and/or its affiliates. All rights reserved. Cisco Confidential 32

HTTPS インスペクション Manage Policies から Create HTTPS Rule をクリック 2016 Cisco and/or its affiliates. All rights reserved. Cisco Confidential 33

HTTPS インスペクション 任意のルール名を入力し、先ほど 作成した証明書、フィルタ ルール を選択し Active にチェック またポリシーを適用するグループ を選択し Submit をクリック ※ この例では default (全て) 2016 Cisco and/or its affiliates. All rights reserved. Cisco Confidential 34

HTTPS インスペクション 先ほどの Manage Policy に新しく作成したルールがあることを確認 このようにして必要なルールを作成していく 2016 Cisco and/or its affiliates. All rights reserved. Cisco Confidential 35

【解説】 CWS レポーティング 2016 Cisco and/or its affiliates. All rights reserved. Cisco Confidential 36

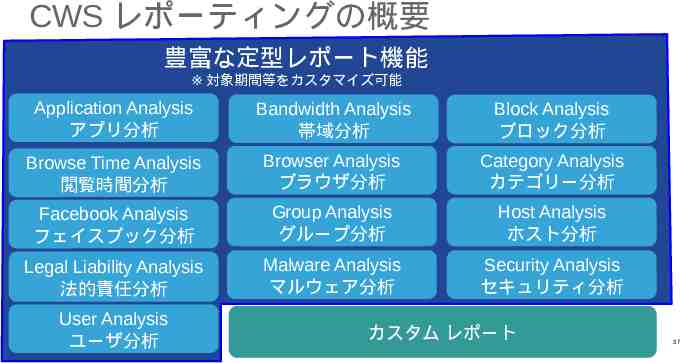

CWS レポーティングの概要 豊富な定型レポート機能 ※ 対象期間等をカスタマイズ可能 Application Analysis アプリ分析 Bandwidth Analysis 帯域分析 Block Analysis ブロック分析 Browse Time Analysis 閲覧時間分析 Browser Analysis ブラウザ分析 Category Analysis カテゴリー分析 Facebook Analysis フェイスブック分析 Group Analysis グループ分析 Host Analysis ホスト分析 Legal Liability Analysis 法的責任分析 Malware Analysis マルウェア分析 Security Analysis セキュリティ分析 User Analysis ユーザ分析 カスタム レポート 2016 Cisco and/or its affiliates. All rights reserved. Cisco Confidential 37

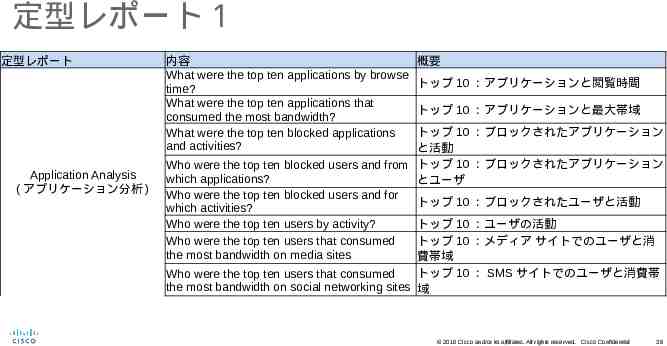

定型レポート1 定型レポート Application Analysis ( アプリケーション分析 ) 内容 What were the top ten applications by browse time? What were the top ten applications that consumed the most bandwidth? What were the top ten blocked applications and activities? 概要 トップ 10 :アプリケーションと閲覧時間 トップ 10 :アプリケーションと最大帯域 トップ 10 :ブロックされたアプリケーション と活動 Who were the top ten blocked users and from トップ 10 :ブロックされたアプリケーション which applications? とユーザ Who were the top ten blocked users and for トップ 10 :ブロックされたユーザと活動 which activities? Who were the top ten users by activity? トップ 10 :ユーザの活動 トップ 10 :メディア サイトでのユーザと消 Who were the top ten users that consumed the most bandwidth on media sites 費帯域 トップ 10 : SMS サイトでのユーザと消費帯 Who were the top ten users that consumed the most bandwidth on social networking sites 域 2016 Cisco and/or its affiliates. All rights reserved. Cisco Confidential 38

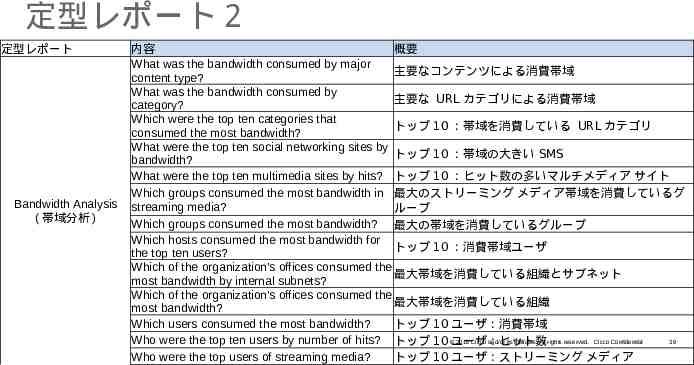

定型レポート2 定型レポート Bandwidth Analysis ( 帯域分析 ) 内容 概要 What was the bandwidth consumed by major 主要なコンテンツによる消費帯域 content type? What was the bandwidth consumed by 主要な URL カテゴリによる消費帯域 category? Which were the top ten categories that トップ 10 :帯域を消費している URL カテゴリ consumed the most bandwidth? What were the top ten social networking sites by トップ 10 :帯域の大きい SMS bandwidth? What were the top ten multimedia sites by hits? トップ 10 :ヒット数の多いマルチメディア サイト Which groups consumed the most bandwidth in 最大のストリーミング メディア帯域を消費しているグ streaming media? ループ Which groups consumed the most bandwidth? 最大の帯域を消費しているグループ Which hosts consumed the most bandwidth for トップ 10 :消費帯域ユーザ the top ten users? Which of the organization's offices consumed the 最大帯域を消費している組織とサブネット most bandwidth by internal subnets? Which of the organization's offices consumed the 最大帯域を消費している組織 most bandwidth? Which users consumed the most bandwidth? トップ 10 ユーザ:消費帯域 2016 Cisco and/or its affiliates. All rights reserved. Cisco Confidential 39 Who were the top ten users by number of hits? トップ 10 ユーザ:ヒット数 Who were the top users of streaming media? トップ 10 ユーザ:ストリーミング メディア

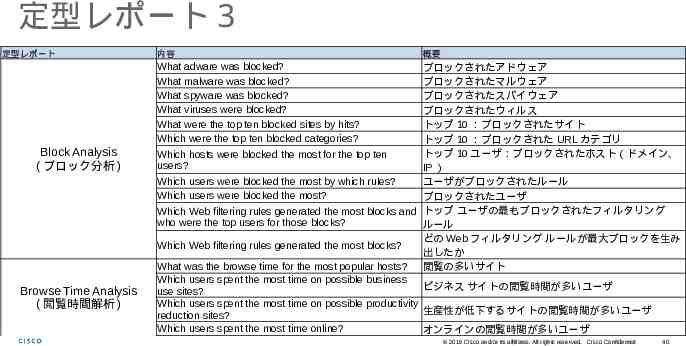

定型レポート3 定型レポート Block Analysis ( ブロック分析 ) 内容 概要 What adware was blocked? What malware was blocked? What spyware was blocked? What viruses were blocked? What were the top ten blocked sites by hits? Which were the top ten blocked categories? Which hosts were blocked the most for the top ten users? Which users were blocked the most by which rules? Which users were blocked the most? Which Web filtering rules generated the most blocks and who were the top users for those blocks? ブロックされたアドウェア ブロックされたマルウェア ブロックされたスパイウェア ブロックされたウィルス トップ 10 :ブロックされたサイト トップ 10 :ブロックされた URL カテゴリ トップ 10 ユーザ:ブロックされたホスト(ドメイン、 IP ) ユーザがブロックされたルール ブロックされたユーザ トップ ユーザの最もブロックされたフィルタリング ルール どの Web フィルタリング ルールが最大ブロックを生み 出したか 閲覧の多いサイト Which Web filtering rules generated the most blocks? Browse Time Analysis ( 閲覧時間解析 ) What was the browse time for the most popular hosts? Which users spent the most time on possible business ビジネス サイトの閲覧時間が多いユーザ use sites? Which users spent the most time on possible productivity 生産性が低下するサイトの閲覧時間が多いユーザ reduction sites? Which users spent the most time online? オンラインの閲覧時間が多いユーザ 2016 Cisco and/or its affiliates. All rights reserved. Cisco Confidential 40

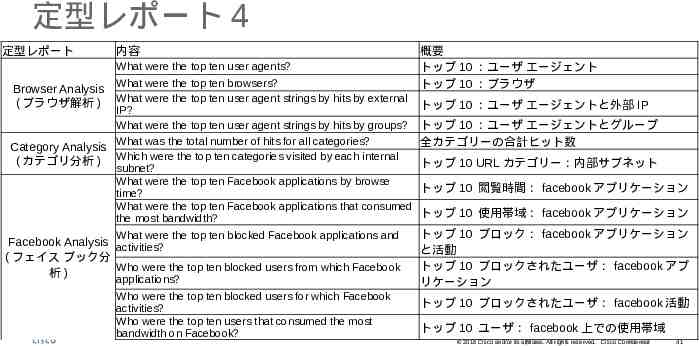

定型レポート4 定型レポート Browser Analysis ( ブラウザ解析 ) 内容 What were the top ten user agents? What were the top ten browsers? What were the top ten user agent strings by hits by external IP? What were the top ten user agent strings by hits by groups? Category Analysis What was the total number of hits for all categories? ( カテゴリ分析 ) Which were the top ten categories visited by each internal 概要 トップ 10 :ユーザ エージェント トップ 10 :ブラウザ トップ 10 :ユーザ エージェントと外部 IP トップ 10 :ユーザ エージェントとグループ 全カテゴリーの合計ヒット数 トップ 10 URL カテゴリー:内部サブネット subnet? What were the top ten Facebook applications by browse トップ 10 閲覧時間: facebook アプリケーション time? What were the top ten Facebook applications that consumed トップ 10 使用帯域: facebook アプリケーション the most bandwidth? What were the top ten blocked Facebook applications and Facebook Analysis activities? ( フェイス ブック分 Who were the top ten blocked users from which Facebook 析) applications? Who were the top ten blocked users for which Facebook activities? Who were the top ten users that consumed the most bandwidth on Facebook? トップ 10 ブロック: facebook アプリケーション と活動 トップ 10 ブロックされたユーザ: facebook アプ リケーション トップ 10 ブロックされたユーザ: facebook 活動 トップ 10 ユーザ: facebook 上での使用帯域 2016 Cisco and/or its affiliates. All rights reserved. Cisco Confidential 41

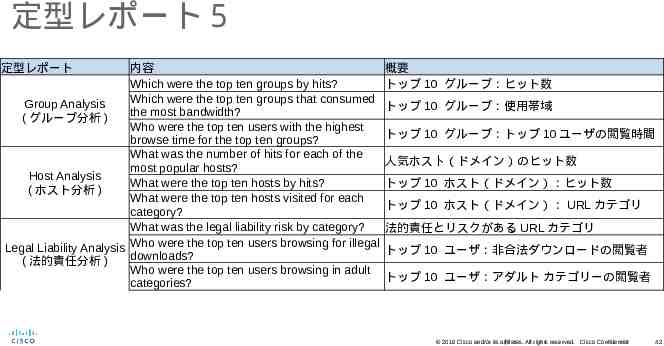

定型レポート5 定型レポート 内容 Which were the top ten groups by hits? Which were the top ten groups that consumed Group Analysis the most bandwidth? ( グループ分析 ) Who were the top ten users with the highest browse time for the top ten groups? What was the number of hits for each of the most popular hosts? Host Analysis What were the top ten hosts by hits? ( ホスト分析 ) What were the top ten hosts visited for each category? What was the legal liability risk by category? Legal Liability Analysis Who were the top ten users browsing for illegal downloads? ( 法的責任分析 ) Who were the top ten users browsing in adult categories? 概要 トップ 10 グループ:ヒット数 トップ 10 グループ:使用帯域 トップ 10 グループ:トップ 10 ユーザの閲覧時間 人気ホス卜(ドメイン)のヒット数 トップ 10 ホスト(ドメイン):ヒット数 トップ 10 ホスト(ドメイン): URL カテゴリ 法的責任とリスクがある URL カテゴリ トップ 10 ユーザ:非合法ダウンロードの閲覧者 トップ 10 ユーザ:アダルト カテゴリーの閲覧者 2016 Cisco and/or its affiliates. All rights reserved. Cisco Confidential 42

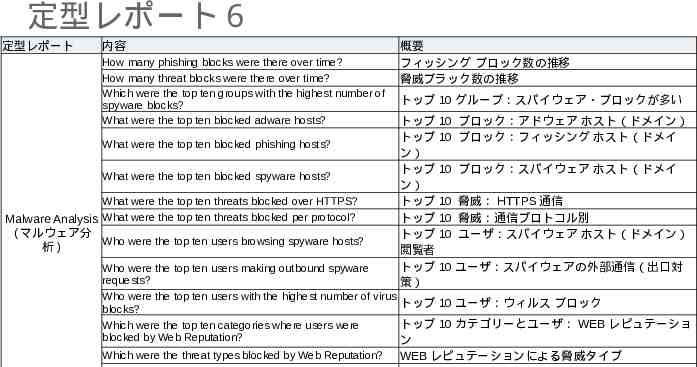

定型レポート6 定型レポート 内容 How many phishing blocks were there over time? How many threat blocks were there over time? Which were the top ten groups with the highest number of spyware blocks? What were the top ten blocked adware hosts? What were the top ten blocked phishing hosts? What were the top ten blocked spyware hosts? What were the top ten threats blocked over HTTPS? Malware Analysis What were the top ten threats blocked per protocol? ( マルウェア分 Who were the top ten users browsing spyware hosts? 析) 概要 フィッシング ブロック数の推移 脅威ブラック数の推移 トップ 10 グループ:スパイウェア・ブロックが多い トップ 10 ブロック:アドウェア ホスト(ドメイン) トップ 10 ブロック:フィッシング ホスト(ドメイ ン) トップ 10 ブロック:スパイウェア ホスト(ドメイ ン) トップ 10 脅威: HTTPS 通信 トップ 10 脅威:通信プロトコル別 トップ 10 ユーザ:スパイウェア ホスト(ドメイン) 閲覧者 トップ 10 ユーザ:スパイウェアの外部通信(出口対 策) Who were the top ten users making outbound spyware requests? Who were the top ten users with the highest number of virus トップ 10 ユーザ:ウィルス ブロック blocks? Which were the top ten categories where users were blocked by Web Reputation? Which were the threat types blocked by Web Reputation? トップ 10 カテゴリーとユーザ: WEB レピュテーショ ン 2016 Cisco and/or its affiliates. All rights reserved. Cisco Confidential 43 WEB レピュテーションによる脅威タイプ

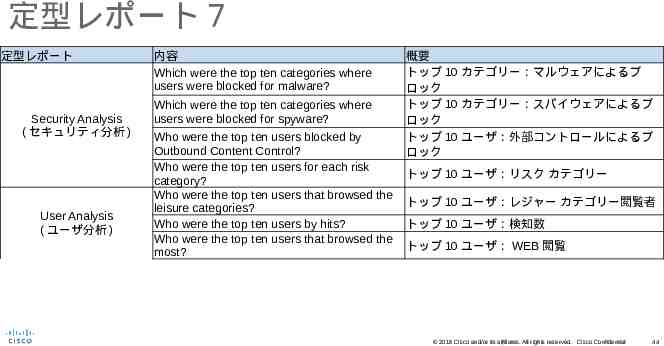

定型レポート7 定型レポート Security Analysis ( セキュリティ分析 ) User Analysis ( ユーザ分析 ) 内容 Which were the top ten categories where users were blocked for malware? Which were the top ten categories where users were blocked for spyware? Who were the top ten users blocked by Outbound Content Control? Who were the top ten users for each risk category? Who were the top ten users that browsed the leisure categories? Who were the top ten users by hits? Who were the top ten users that browsed the most? 概要 トップ 10 カテゴリー:マルウェアによるブ ロック トップ 10 カテゴリー:スパイウェアによるブ ロック トップ 10 ユーザ:外部コントロールによるブ ロック トップ 10 ユーザ:リスク カテゴリー トップ 10 ユーザ:レジャー カテゴリー閲覧者 トップ 10 ユーザ:検知数 トップ 10 ユーザ: WEB 閲覧 2016 Cisco and/or its affiliates. All rights reserved. Cisco Confidential 44

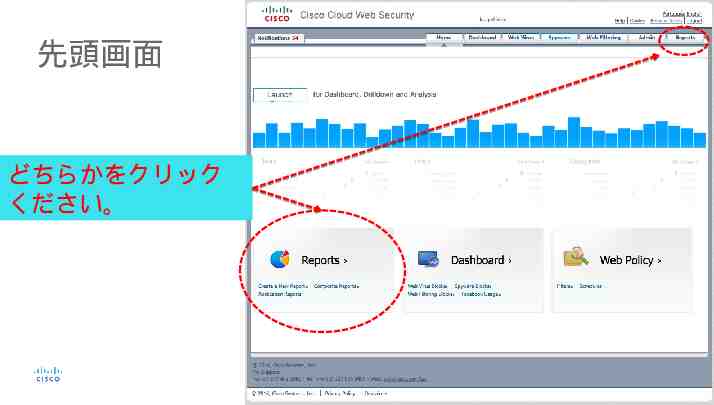

先頭画面 どちらかをクリック ください。 2016 Cisco and/or its affiliates. All rights reserved. Cisco Confidential 45

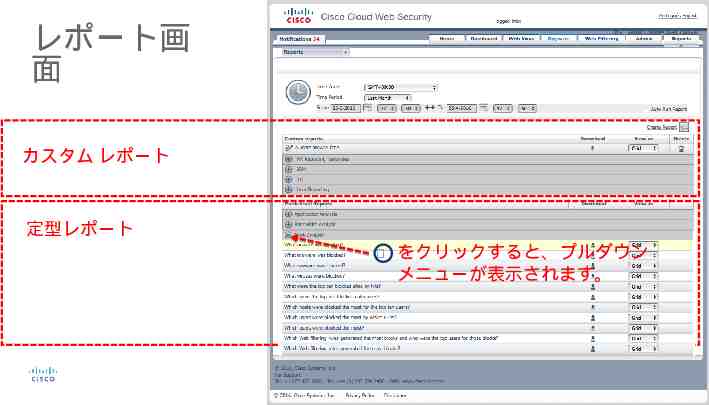

レポート画 面 カスタム レポート 定型レポート をクリックすると、プルダウン メニューが表示されます。 2016 Cisco and/or its affiliates. All rights reserved. Cisco Confidential 46

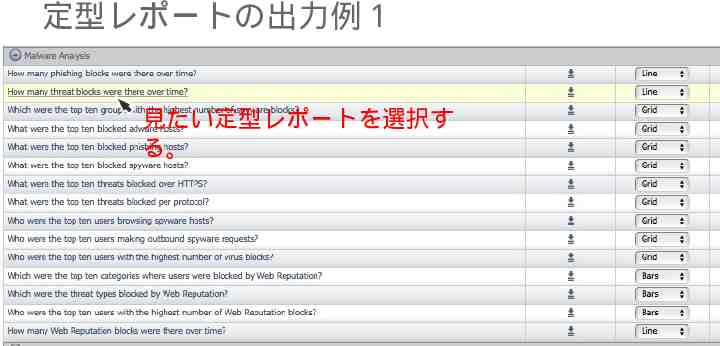

定型レポートの出力例1 見たい定型レポートを選択す る。 2016 Cisco and/or its affiliates. All rights reserved. Cisco Confidential 47

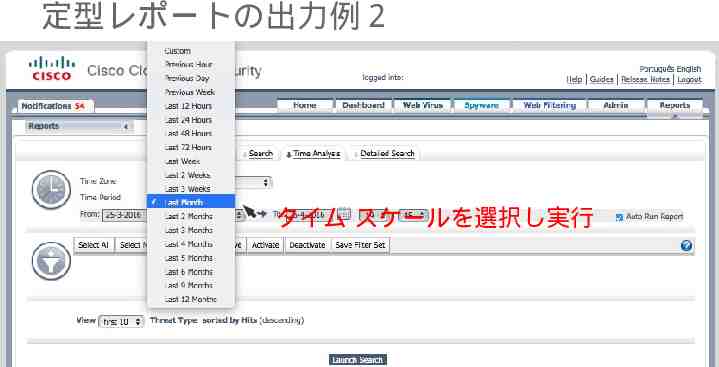

定型レポートの出力例2 タイム スケールを選択し実行 2016 Cisco and/or its affiliates. All rights reserved. Cisco Confidential 48

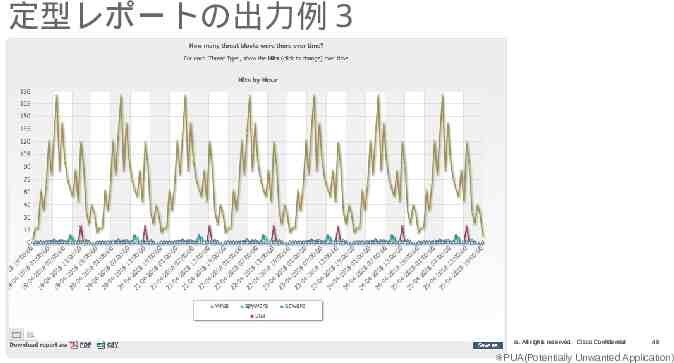

定型レポートの出力例3 2016 Cisco and/or its affiliates. All rights reserved. Cisco Confidential 49 ※PUA(Potentially Unwanted Application)

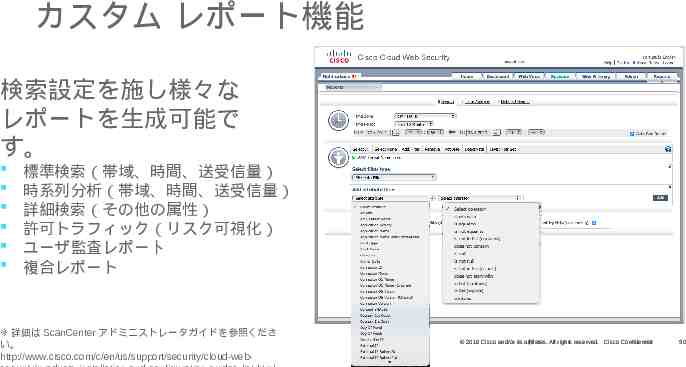

カスタム レポート機能 検索設定を施し様々な レポートを生成可能で す。 標準検索(帯域、時間、送受信量) 時系列分析(帯域、時間、送受信量) 詳細検索(その他の属性) 許可トラフィック(リスク可視化) ユーザ監査レポー卜 複合レポート ※ 詳細は ScanCenter アドミニストレータガイドを参照くださ い。 http://www.cisco.com/c/en/us/support/security/cloud-web- 2016 Cisco and/or its affiliates. All rights reserved. Cisco Confidential 50