第9章 抗恶意软件 《计算机网络安全的理论与实践(第 3 版)》 . 【美】王杰、【美】 Z. Kissel 、孔凡玉 , 高等教育出版社

40 Slides1.19 MB

第9章 抗恶意软件 《计算机网络安全的理论与实践(第 3 版)》 . 【美】王杰、【美】 Z. Kissel 、孔凡玉 , 高等教育出版社 , 2017 年.

第 8 章 内容概要 病毒 8.2 蠕虫 8.3 病毒防御 8.4 特洛伊木马 8.5 网络骗局 8.6 对等网络安全 8.7 Web 安全 8.8 分布式拒绝服务攻击 8.1 《计算机网络安全的理论与实践(第 3 版)》 . 【美】王杰、【美】 Z. Kissel 、孔凡玉 , 高等教育出版社 , 2017 年.

病毒 病毒是一段隐藏在程序中的代码,可以自动的自我复制或者将自己嵌 入其它程序 不能自我传播 常常需要一个主机程序寄生 被感染的程序 : 有病毒的主机程序 非感染程序 ( 健康程序 ): 一个没有病毒的程序 已消毒程序 : 一个曾经感染了病毒但目前清除了的程序 特定于 特殊类型的文件系统 , 文件格式和操作系统 特殊类型的体系结构 , CPU 、语言、宏、脚本、调试器和其它程序,或系 统环境 《计算机网络安全的理论与实践(第 3 版)》 . 【美】王杰、【美】 Z. Kissel 、孔凡玉 , 高等教育出版社 , 2017 年.

病毒类型 基于主机程序分类 : 引导区病毒 : 文件系统病毒 : 改写表项并通过文件系统传播 文件系统包含一个指针表 ,指向一个文件的第一个簇 文件格式病毒 : 在引导区感染引导程序 利用引导序列激活自己 修改操作系统,拦截磁盘访问,并感染其它磁盘 也可能感染 PC 的可写 BIOS 感染单个文件 宏病毒 : 感染包含宏病毒的文档 《计算机网络安全的理论与实践(第 3 版)》 . 【美】王杰、【美】 Z. Kissel 、孔凡玉 , 高等教育出版社 , 2017 年.

病毒类型 ( 续 ) 脚本病毒 : 注册表病毒 : 感染微软 Windows 的注册表 内存病毒 : 感染脚本文件 在邮件附件,办公和 Web 文档中复制自己 感染在内存中执行的程序 基于植入形式分类 : 隐蔽型病毒 : 多形态病毒 : 通常用压缩来实现 可能改变指令顺序或者讲自己加密成不同的形式 变形病毒 : 在传输的过程中可能被自动重写 《计算机网络安全的理论与实践(第 3 版)》 . 【美】王杰、【美】 Z. Kissel 、孔凡玉 , 高等教育出版社 , 2017 年.

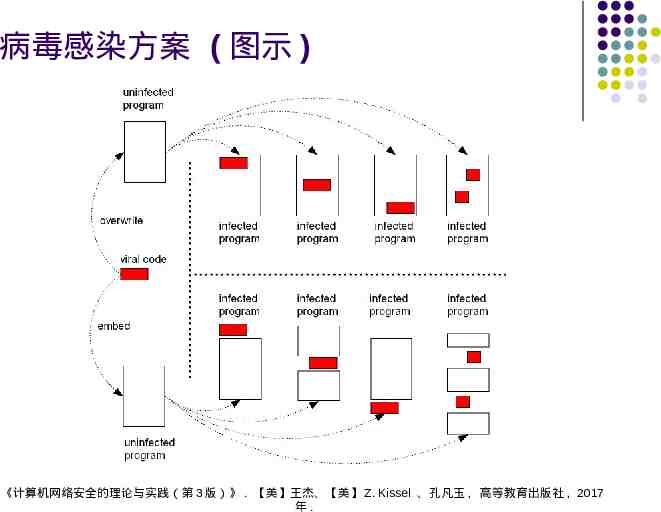

病毒感染方式 改写一个程序的片段 将其插入一个未感染程序的开始,中间和结尾 将自己分为多片并插入主机程序的不同位置 病毒和主机程序具有相同的访问权限 《计算机网络安全的理论与实践(第 3 版)》 . 【美】王杰、【美】 Z. Kissel 、孔凡玉 , 高等教育出版社 , 2017 年.

病毒感染方案 ( 图示 ) 《计算机网络安全的理论与实践(第 3 版)》 . 【美】王杰、【美】 Z. Kissel 、孔凡玉 , 高等教育出版社 , 2017 年.

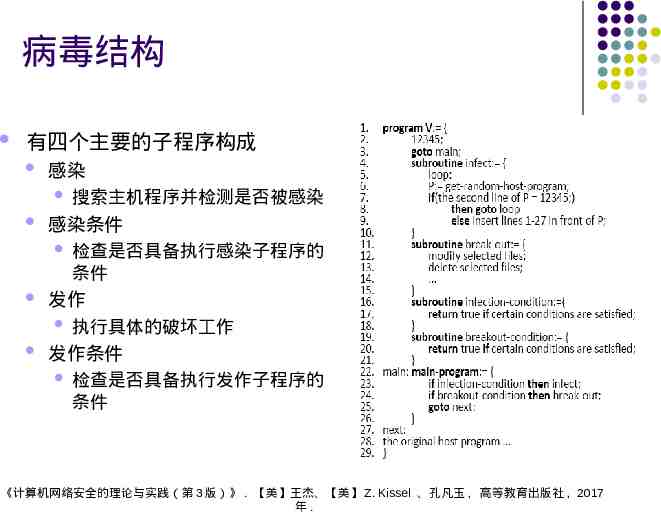

病毒结构 有四个主要的子程序构成 感染 感染条件 检查是否具备执行感染子程序的 条件 发作 搜索主机程序并检测是否被感染 执行具体的破坏工作 发作条件 检查是否具备执行发作子程序的 条件 《计算机网络安全的理论与实践(第 3 版)》 . 【美】王杰、【美】 Z. Kissel 、孔凡玉 , 高等教育出版社 , 2017 年.

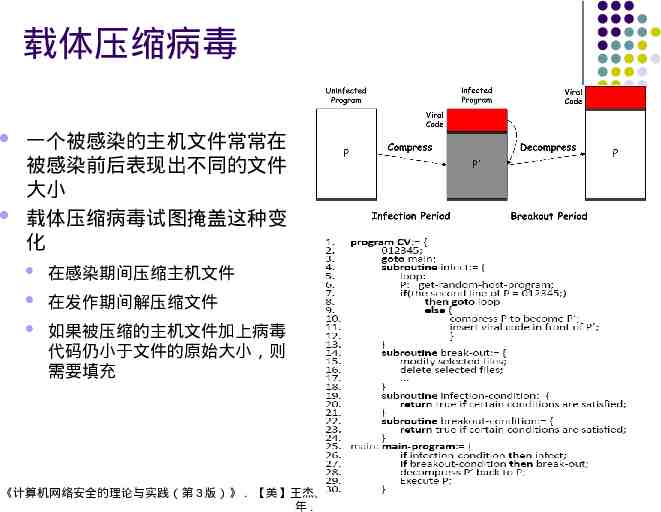

载体压缩病毒 一个被感染的主机文件常常在 被感染前后表现出不同的文件 大小 载体压缩病毒试图掩盖这种变 化 在感染期间压缩主机文件 在发作期间解压缩文件 如果被压缩的主机文件加上病毒 代码仍小于文件的原始大小,则 需要填充 《计算机网络安全的理论与实践(第 3 版)》 . 【美】王杰、【美】 Z. Kissel 、孔凡玉 , 高等教育出版社 , 2017 年.

病毒的传播 通过便携存储设备传播 ( 传统的传播方式 ): 软盘 , 光盘 , U 盘 通过电子邮件附件和下载的程序传播 传播方式 ): ( 目前的 Email 是重要的传播途径,因为许多电子邮件程 序和用户通常会不加防备的盲目打开附件 《计算机网络安全的理论与实践(第 3 版)》 . 【美】王杰、【美】 Z. Kissel 、孔凡玉 , 高等教育出版社 , 2017 年.

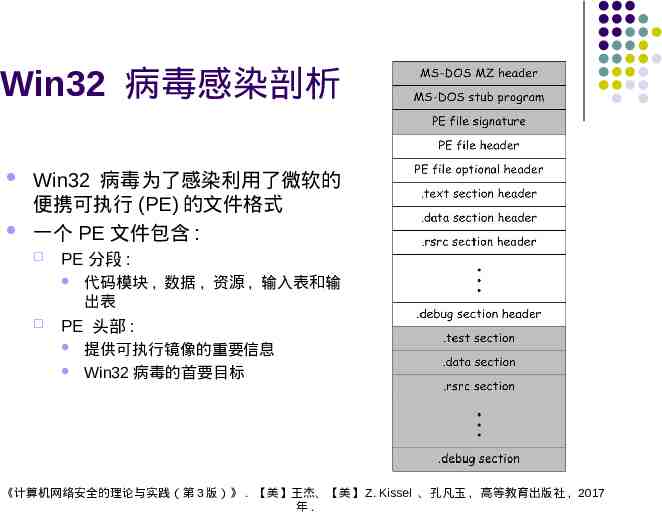

Win32 病毒感染剖析 Win32 病毒为了感染利用了微软的 便携可执行 (PE) 的文件格式 一个 PE 文件包含 : PE 分段 : 代码模块 , 数据 , 资源 , 输入表和输 出表 PE 头部 : 提供可执行镜像的重要信息 Win32 病毒的首要目标 《计算机网络安全的理论与实践(第 3 版)》 . 【美】王杰、【美】 Z. Kissel 、孔凡玉 , 高等教育出版社 , 2017 年.

第 8 章 内容概要 病毒 8.2 蠕虫 8.3 病毒防御 8.4 特洛伊木马 8.5 网络骗局 8.6 对等网络安全 8.7 Web 安全 8.8 分布式拒绝服务攻击 8.1 《计算机网络安全的理论与实践(第 3 版)》 . 【美】王杰、【美】 Z. Kissel 、孔凡玉 , 高等教育出版社 , 2017 年.

蠕虫 一个蠕虫是一个独立的程序,可以自我复制且通过网 络传播 可以在一个远程主机上自动的执行 可能会被看作网络病毒 可能仍需要一个主机文件来传播 大多数蠕虫由下列组成 目标定位子程序 : 找到新的目标主机 传播子程序 : 将蠕虫复制到一个新的计算机 《计算机网络安全的理论与实践(第 3 版)》 . 【美】王杰、【美】 Z. Kissel 、孔凡玉 , 高等教育出版社 , 2017 年.

常见蠕虫类型 批量邮件蠕虫 通常在蠕虫的名字后面会加上 “ @mm” 通过电子邮件附件而自我繁殖 兔子蠕虫 迅速自我复制,导致系统因为资源耗尽而崩溃 通常隐藏在一个文件目录里或者以正常的文件名来伪装自 己 《计算机网络安全的理论与实践(第 3 版)》 . 【美】王杰、【美】 Z. Kissel 、孔凡玉 , 高等教育出版社 , 2017 年.

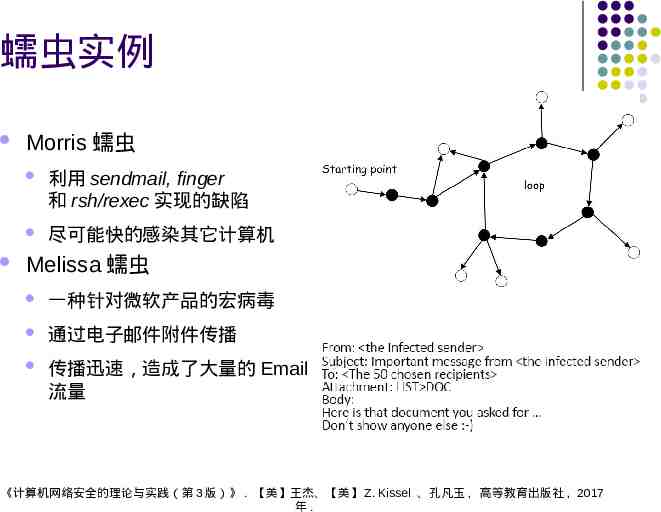

蠕虫实例 Morris 蠕虫 利用 sendmail, finger 和 rsh/rexec 实现的缺陷 尽可能快的感染其它计算机 Melissa 蠕虫 一种针对微软产品的宏病毒 通过电子邮件附件传播 传播迅速,造成了大量的 Email 流量 《计算机网络安全的理论与实践(第 3 版)》 . 【美】王杰、【美】 Z. Kissel 、孔凡玉 , 高等教育出版社 , 2017 年.

电子邮件附件 电子邮件附件可以分为三类 安全附件 谨防附件 不可执行 , 不是宏 包含宏或者可执行代码,依赖于发送者 危险附件 不能打开 《计算机网络安全的理论与实践(第 3 版)》 . 【美】王杰、【美】 Z. Kissel 、孔凡玉 , 高等教育出版社 , 2017 年.

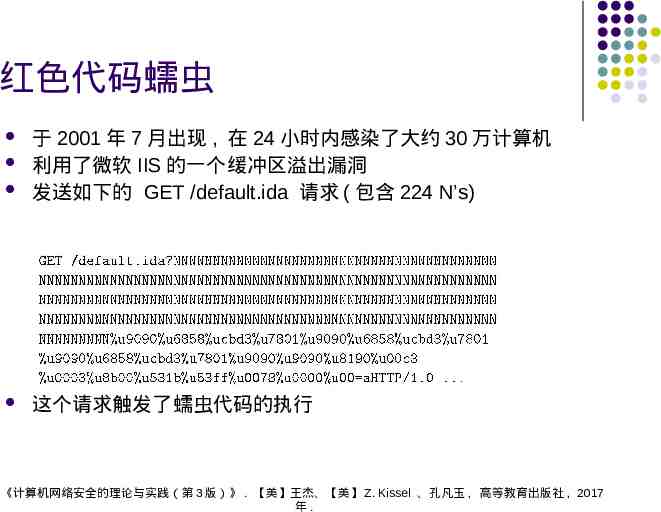

红色代码蠕虫 于 2001 年 7 月出现 , 在 24 小时内感染了大约 30 万计算机 利用了微软 IIS 的一个缓冲区溢出漏洞 发送如下的 GET /default.ida 请求 ( 包含 224 N’s) 这个请求触发了蠕虫代码的执行 《计算机网络安全的理论与实践(第 3 版)》 . 【美】王杰、【美】 Z. Kissel 、孔凡玉 , 高等教育出版社 , 2017 年.

第 8 章 内容概要 病毒 8.2 蠕虫 8.3 病毒防御 8.4 特洛伊木马 8.5 网络骗局 8.6 对等网络安全 8.7 Web 安全 8.8 分布式拒绝服务攻击 8.1 《计算机网络安全的理论与实践(第 3 版)》 . 【美】王杰、【美】 Z. Kissel 、孔凡玉 , 高等教育出版社 , 2017 年.

病毒防御 预防 : 阻止病毒进入健康系统 及时安装软件补丁 不要从不可信的 Web 站点下载软件 不要打开来自于位置发送方的“ To-Be-Cautious” 邮件附件 不要打开危险的邮件附件 恢复 : 修复受感染系统 用一个杀毒软件扫描文件 保持系统和用户文件的备份 《计算机网络安全的理论与实践(第 3 版)》 . 【美】王杰、【美】 Z. Kissel 、孔凡玉 , 高等教育出版社 , 2017 年.

标准扫描方法 基本扫描 在主机文件中搜索知名病毒的特征 检查系统文件的大小 启发式扫描 完整性校验值检查( ICV ) 在可执行文件中搜索可以代码片段 对每个可执行文件计算 ICV ,附在文件后以备校验 行为监控 评估可执行程序的行为 《计算机网络安全的理论与实践(第 3 版)》 . 【美】王杰、【美】 Z. Kissel 、孔凡玉 , 高等教育出版社 , 2017 年.

一些常见的杀毒软件产品 McAfee VirusScan Norton AntiVirus http://www.avast.com AVG http://www.symantec.com Avast! AntiVirus http://www.mcafee.com http://www.grisoft.com 《计算机网络安全的理论与实践(第 3 版)》 . 【美】王杰、【美】 Z. Kissel 、孔凡玉 , 高等教育出版社 , 2017 年.

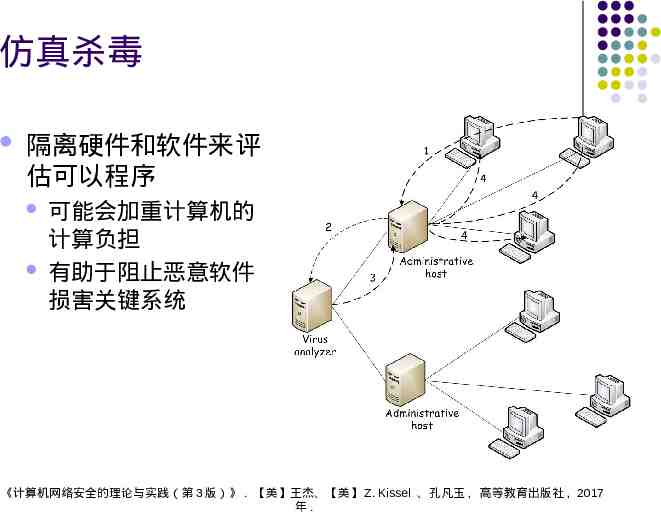

仿真杀毒 隔离硬件和软件来评 估可以程序 可能会加重计算机的 计算负担 有助于阻止恶意软件 损害关键系统 《计算机网络安全的理论与实践(第 3 版)》 . 【美】王杰、【美】 Z. Kissel 、孔凡玉 , 高等教育出版社 , 2017 年.

第 8 章 内容概要 病毒 8.2 蠕虫 8.3 病毒防御 8.4 特洛伊木马 8.5 网络骗局 8.6 对等网络安全 8.7 Web 安全 8.8 分布式拒绝服务攻击 8.1 《计算机网络安全的理论与实践(第 3 版)》 . 【美】王杰、【美】 Z. Kissel 、孔凡玉 , 高等教育出版社 , 2017 年.

特洛伊木马 一种看似有用的程序但包含一段恶意代码 ( 也称为武 士码 ) 不能自动的自我复制 需要引导用户去执行 可能造成如下危害 : 为 DDoS 攻击安装后门或僵尸软件 安装间谍软件 搜集用户的银行帐号和隐私信息 给其它主机安装病毒或其它恶意代码 修改或删除用户文件 《计算机网络安全的理论与实践(第 3 版)》 . 【美】王杰、【美】 Z. Kissel 、孔凡玉 , 高等教育出版社 , 2017 年.

第 8 章 内容概要 病毒 8.2 蠕虫 8.3 病毒防御 8.4 特洛伊木马 8.5 网络骗局 8.6 对等网络安全 8.7 Web 安全 8.8 分布式拒绝服务攻击 8.1 《计算机网络安全的理论与实践(第 3 版)》 . 【美】王杰、【美】 Z. Kissel 、孔凡玉 , 高等教育出版社 , 2017 年.

网络骗局 欺骗用户去做一些他们通常不会去做的事情 通常以电子邮件形式出现 例 : “ 你中病毒了 !” 针对网络骗局的对策是置之不理 天下没有免费的午餐 !! 《计算机网络安全的理论与实践(第 3 版)》 . 【美】王杰、【美】 Z. Kissel 、孔凡玉 , 高等教育出版社 , 2017 年.

第 8 章 内容概要 病毒 8.2 蠕虫 8.3 病毒防御 8.4 特洛伊木马 8.5 网络骗局 8.6 对等网络安全 8.7 Web 安全 8.8 分布式拒绝服务攻击 8.1 《计算机网络安全的理论与实践(第 3 版)》 . 【美】王杰、【美】 Z. Kissel 、孔凡玉 , 高等教育出版社 , 2017 年.

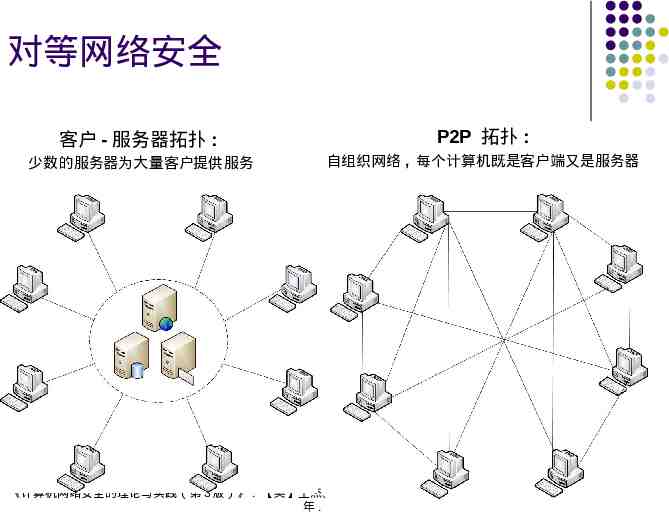

对等网络安全 客户 - 服务器拓扑 : 少数的服务器为大量客户提供服务 P2P 拓扑 : 自组织网络 , 每个计算机既是客户端又是服务器 《计算机网络安全的理论与实践(第 3 版)》 . 【美】王杰、【美】 Z. Kissel 、孔凡玉 , 高等教育出版社 , 2017 年.

对等网络安全 安全弱点 : 版权侵害 消费太多的带宽和本地存储资源 拒绝服务攻击 P2P 应用程序打开一个特定的端口来与未知用户分享文件, 该用户可能会为特洛伊木马,病毒,恶意软件打开一个后门 安全措施 : 仅安装官方 P2P 软件 在打开下载的软件之前先进行扫描 在公司内部不允许 P2P 软件运行 《计算机网络安全的理论与实践(第 3 版)》 . 【美】王杰、【美】 Z. Kissel 、孔凡玉 , 高等教育出版社 , 2017 年.

第 8 章 内容概要 病毒 8.2 蠕虫 8.3 病毒防御 8.4 特洛伊木马 8.5 网络骗局 8.6 点对点安全 8.7 Web 安全 8.8 分布式拒绝服务攻击 8.1 《计算机网络安全的理论与实践(第 3 版)》 . 【美】王杰、【美】 Z. Kissel 、孔凡玉 , 高等教育出版社 , 2017 年.

Web 安全 Web 文档的基本类型 : 静态文档 : 动态文档 : 一个没有可执行代码的 Web 文档 下载是安全的 包含可执行代码的 Web 文档 在服务器上执行 CGI 下载执行结果给客户端 主动文档 : 也包含可执行代码,但运行在客户端主机 下载完整的代码运行 《计算机网络安全的理论与实践(第 3 版)》 . 【美】王杰、【美】 Z. Kissel 、孔凡玉 , 高等教育出版社 , 2017 年.

Web 文档的安全 服务端 : 可能会因为动态文档和 Web 服务程序存在漏洞而受到攻 击 安全测量 : 升级到最新的 Web 服务程序 严格管理 CGI 程序 仅特定的人可提交 CGI 申请 到 Web 服务器 客户端 : 可能会因为活动文档和 Web 浏览器程序存在漏洞而受到 攻击 安全测量 : 安装浏览器补丁 禁用浏览器的 JavaScript 禁用浏览器的 Java applets 《计算机网络安全的理论与实践(第 3 版)》 . 【美】王杰、【美】 Z. Kissel 、孔凡玉 , 高等教育出版社 , 2017 年.

Cookies Web 浏览器是无状态的 每个 URL 请求,服务器都会建立一个新的连接 对于并发的页面,需要建立不同的不相关的 TCP 连接 Cookie 存储用户的信息且传给用户的浏览器 浏览器为访问并发的页面沿着用户的请求发送 cookie 服务器 : 必须确保 cookies 不被恶意使用 客户机 : 定期清除缓存的 cookies 《计算机网络安全的理论与实践(第 3 版)》 . 【美】王杰、【美】 Z. Kissel 、孔凡玉 , 高等教育出版社 , 2017 年.

间谍软件 恶意软件未经用户许可的情况下,以一个插件模块安装在 Web 浏览器上 间谍软件可能会 收集用户的信息并发送给攻击者 监控用户的 Web 访问情况并弹出广告 修改浏览器的缺省配置并且重定向到特定的网页 对策 : 配置防火墙来阻止攻击者植入间谍软件 及时安装软件补丁 安装反间谍软件程序 《计算机网络安全的理论与实践(第 3 版)》 . 【美】王杰、【美】 Z. Kissel 、孔凡玉 , 高等教育出版社 , 2017 年.

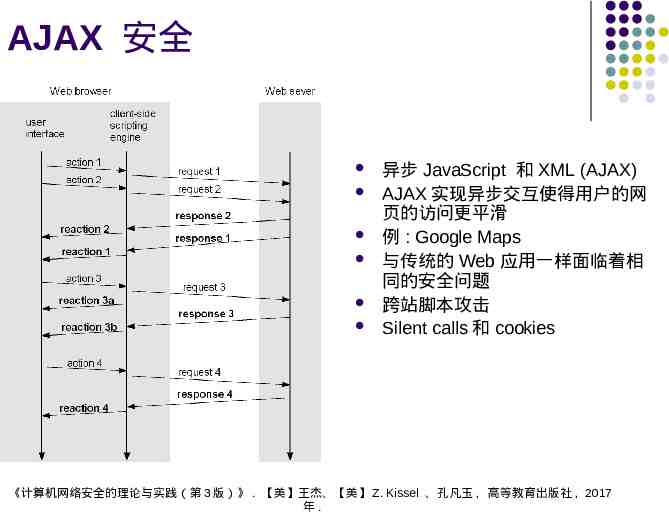

AJAX 安全 异步 JavaScript 和 XML (AJAX) AJAX 实现异步交互使得用户的网 页的访问更平滑 例 : Google Maps 与传统的 Web 应用一样面临着相 同的安全问题 跨站脚本攻击 Silent calls 和 cookies 《计算机网络安全的理论与实践(第 3 版)》 . 【美】王杰、【美】 Z. Kissel 、孔凡玉 , 高等教育出版社 , 2017 年.

安全上网 只从可信的 Web 站点下载软件 不要点击弹出窗口的任何按钮 在安装和运行软件之前,阅读隐私说明、授权说 明和安全警告 ,找出可能存在的风险 不要从受密码保护的站点内访问其他不同地址的 站点 不要访问可疑的 Web 站点 《计算机网络安全的理论与实践(第 3 版)》 . 【美】王杰、【美】 Z. Kissel 、孔凡玉 , 高等教育出版社 , 2017 年.

第 8 章 内容概要 病毒 8.2 蠕虫 8.3 病毒防御 8.4 特洛伊木马 8.5 网络骗局 8.6 对等网络安全 8.7 Web 安全 8.8 分布式拒绝服务攻击 8.1 《计算机网络安全的理论与实践(第 3 版)》 . 【美】王杰、【美】 Z. Kissel 、孔凡玉 , 高等教育出版社 , 2017 年.

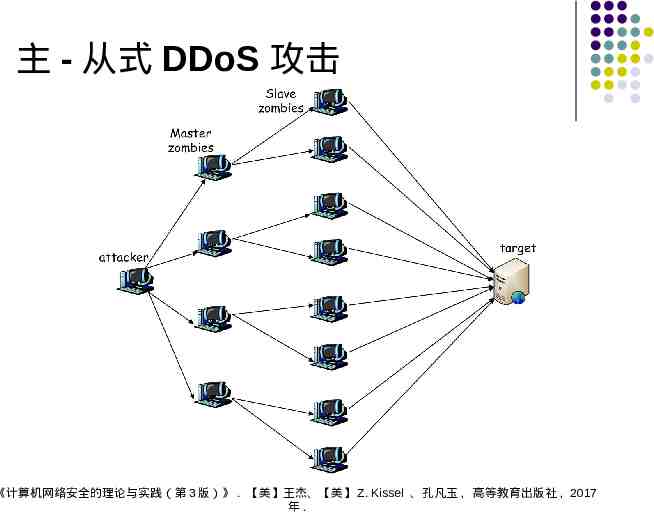

主 - 从式 DDoS 攻击 《计算机网络安全的理论与实践(第 3 版)》 . 【美】王杰、【美】 Z. Kissel 、孔凡玉 , 高等教育出版社 , 2017 年.

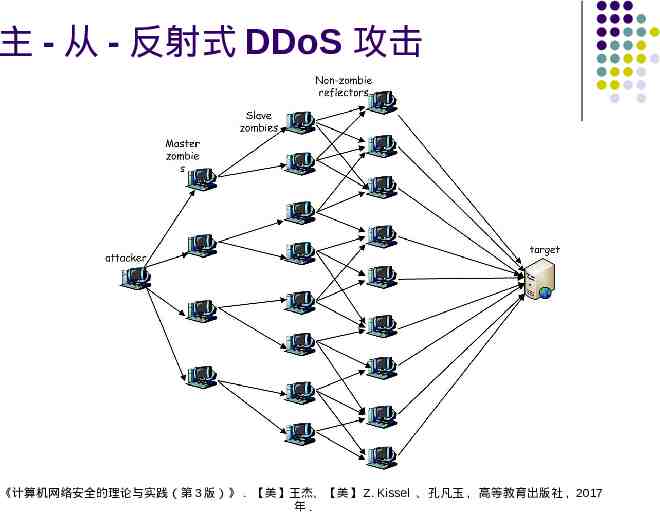

主 - 从 - 反射式 DDoS 攻击 《计算机网络安全的理论与实践(第 3 版)》 . 【美】王杰、【美】 Z. Kissel 、孔凡玉 , 高等教育出版社 , 2017 年.

DDoS 攻击的对策 减少占比主机的数量 改进联网计算机的安全管理 设置备份系统 合理的分配资源 构造一个 DDoS 监控和响应系统 保留完整的系统日志便于追踪资源 让攻击者们难于发现有漏洞的计算机 关闭所有不必要的端口来对抗 IP 扫描 当用户的计算机不在使用时,断开网络连接 检测和移除僵尸软件 《计算机网络安全的理论与实践(第 3 版)》 . 【美】王杰、【美】 Z. Kissel 、孔凡玉 , 高等教育出版社 , 2017 年.