GEN4103 : การศึกษาค้นคว้าและเทคโนโลยีสารสนเทศ เพื่อการปฏิบต

40 Slides1.62 MB

GEN4103 : การศึกษาค้นคว้าและเทคโนโลยีสารสนเทศ เพื่อการปฏิบต ั ิงาน การกระทำความผิดทางคอมพิวเตอร์ และการละเมิด สิทธิกฎหมายด้านคอมพิวเตอร์

วัตถุประสงค์การเรียนรู้ การกระทำความผิดทางคอมพิวเตอร์ – ประเภทของผู้กระทำกระทำความผิดทางคอมพิวเตอร์ – รูปแบบของการกระทำความผิด – ขัน ้ ตอนการเจาะระบบคอมพิวเตอร์ – การป้องกันการถูกเจาะระบบ – เครื่องมือสำหรับการรักษาความปลอดภัย การละเมิดสิทธิกฎหมายด้านคอมพิวเตอร์ – กฎหมายที่ใช้กับการกระทำความผิดทางคอมพิวเตอร์ – อ้างอิงและแหล่งข้อมูลอื่น

ประเภทของผู้กระทำกระทำความผิด ทางคอมพิ วเตอร์ ประเภทของผู ้กระทำกระทำความผิ ดทาง คอมพิวเตอร์ มีหลากหลายประเภท ซึ่งแต่ละ ประเภทจะมีระดับความชำนาญและ เป้าหมายที่ แตกต่างกันดังต่อไปนี้ 1. แฮคเกอร์ (Hacker) นัน ้ มีความหมายอยู่ 2 แบบ โดยส่วนใหญ่เมื่อพู ดถึงคำคำนี้จะเข้าใจว่า หมายถึง บุคคลที่พยายามที่จะเจาะเข้าระบบโดยไม่ ได้รบ ั อนุญาต ในอีกความหมายหนึ่งซึ่งเป็นความ หมายดัง ้ วามชำนาญ ้ เดิม จะหมายถึง ผู้ใช้ความรูค เกี่ยวกับคอมพิวเตอร์แต่ไม่ได้มจ ี ุดมุง ่ หมายเพื่อ ทำลายหรือในด้านลบ เช่น สำรวจเครือข่ายเพื่อ

ประเภทของผู้กระทำกระทำความผิด ทางคอมพิ วเตอร์ ระดับความชำนาญ แฮคเกอร์ (Hacker) มี ความรูค ้ วามชำนาญสูงทัง ้ ในการใช้คอมพิวเตอร์ และการเจาะระบบคอมพิวเตอร์ แรงจูงใจ เพื่อพัฒนาหรือปรับปรุงระบบให้มี ความปลอดภัยมากยิง ่ ขึ้น เป้าหมายของการโจมตี แล้วแต่ที่แฮคเกอร์ (Hacker) ติดตามหรือสนใจ

ประเภทของผู้กระทำกระทำความผิด ทางคอมพิ 2. แคร็คเกอร์ (Cracker)วคืเตอร์ อบุคคลที่มค ี วามรู ้ ความชำนาญด้านคอมพิวเตอร์พยายามที่จะเจาะ เข้าระบบโดยไม่ได้รบ ั อนุญาต และอาศัยช่องโหว่ หรือจุดอ่อนเพื่อทำลายระบบ ระดับความชำนาญ แครร็คเกอร์ (Cracker) มีความรูค ้ วามชำนาญสูง ทัง ้ ในการใช้คอมพิวเตอร์ และการเจาะระบบคอมพิวเตอร์

ประเภทของผู้กระทำกระทำความผิด ทางคอมพิ แรงจูงใจ แข่งขันกับผู้อว ่ ืนเตอร์ เพื่อแสดงความ สามารถในการทำลายระบบ แคร็คเกอร์ (Cracker) จะภูมใิ จถ้าเขาสามารถเจาะเข้าระบบได้ มากกว่าผู้อ่ ืน เป้าหมายของการโจมตี แล้วแต่ที่แคร็คเกอร์ (Cracker) ติดตามหรือสนใจ

ประเภทของผู้กระทำกระทำความผิด 3. สคริปต์คทางคอมพิ ิดดี้ส์ (Script ว - เตอร์ Kiddies) คือแฮค เกอร์ (Hacker) หรือ แฮคกิง (Hacking) ประเภท หนึ่งมีจำนวนมากประมาณ 95 % ของแฮคกิง (Hacking) ทัง ้ หมด ซึ่งยังไม่ค่อยมีความชำนาญ ไม่สามารถเขียนโปรแกรมในการเจาะระบบได้เอง อาศัย Download จากอินเทอร์เน็ต

ประเภทของผู้กระทำกระทำความผิด ทางคอมพิ ระดับความชำนาญ สคริวปเตอร์ ต์คิดดี้ส์ (Script Kiddies) มีความรูค ้ วามชำนาญต่ำ แรงจูงใจ เพื่อให้ได้การยอมรับหรือต้องการที่ จะแสดงความรูค ้ วามสามารถ เป้าหมายของการโจมตี แล้วแต่ที่สคริปต์คิดดี้ ส์ (Script - Kiddies) ติดตามหรือสนใจ ส่วนมาก เป็นผู้ใช้งานหรือเครื่องคอมพิวเตอร์ทัว่ ไป ระดับความรุนแรง มีอันตรายมาก ส่วนใหญ่ เป็นเด็ก มีเวลามาก ใช้เวลาในการทดลอง และมัก ไม่เข้าใจในเทคโนโลยีที่ตัวเองใช้โจมตีวา่ จะสร้าง ความเสียหายมากน้อยขนาดไหน

ประเภทของผู้กระทำกระทำความผิด ทางคอมพิ เตอร์(Spy) คือ 4. Spy สายลั บทางคอมพิว วเตอร์ บุคคลที่ถก ู จ้างเพื่อเจาะระบบและขโมยข้อมูล โดย พยายามไม่ให้ผู้ถก ู โจมตีรต ู ้ ัว ระดับความชำนาญ สายลับทางคอมพิวเตอร์ (Spy) มีความรูค ้ วามชำนาญสูงมากทัง ้ ในการใช้ คอมพิวเตอร์ และการเจาะระบบคอมพิวเตอร์ เป้าหมายของการโจมตี การโจมตีมค ี วาม เฉพาะเจาะจงตามที่ถก ู จ้าง แรงจูงใจ เพื่อให้ได้มาซึ่งเงิน

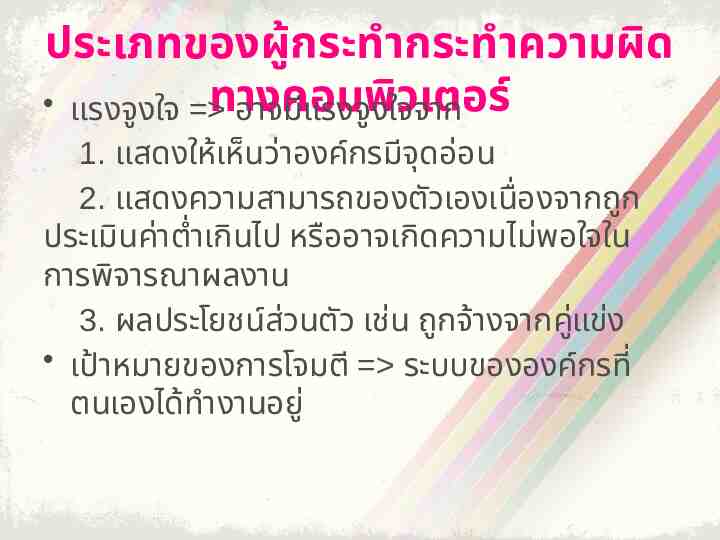

ประเภทของผู้กระทำกระทำความผิด ทางคอมพิ วเตอร์ คือ 5. Employee พนักงาน (Employee) พนังงานภายในองค์กร หรือเป็นบุคคลลภายใน ระบบที่สามารถเข้าถึงและโจมตีระบบได้ง่าย เพราะ อยูภ ่ ายในระบบ ระดับความชำนาญ มีระดับความชำนาญหลาก หลายระดับ แล้วแต่ผู้โจมตีแต่ละคนนัน ้ จะชำนาญ ด้านไหน

ประเภทของผู้กระทำกระทำความผิด ทางคอมพิ วเตอร์ แรงจูงใจ อาจมีแรงจูงใจจาก 1. แสดงให้เห็นว่าองค์กรมีจุดอ่อน 2. แสดงความสามารถของตัวเองเนื่องจากถูก ประเมินค่าต่ำเกินไป หรืออาจเกิดความไม่พอใจใน การพิจารณาผลงาน 3. ผลประโยชน์สว่ นตัว เช่น ถูกจ้างจากคู่แข่ง เป้าหมายของการโจมตี ระบบขององค์กรที่ ตนเองได้ทำงานอยู่

ประเภทของผู้กระทำกระทำความผิด ทางคอมพิ วเตอร์ 6. Terrorist ผู้ก่อการร้าย (Terrorist) คือ กลุ่มบุคคลหรือบุคคลที่มค ี วามประสงค์ที่จะก่อให้ เกิดความวุ น ่ วาย ภยันตราย แก่บุคคลอื่น หรือ องค์กรต่างๆ ระดับความชำนาญ ความชำนาญสูง คาดเดา วิธก ี ารได้ยาก แรงจูงใจ เพื่อก่อการร้าย เป้าหมายของการโจมตี เป้าหมายไม่แน่นอน อาจเป็นระบบเล็กๆ หรือขนาดใหญ่ เช่น ระบบ ควบคุมการจ่ายไฟฟ้า

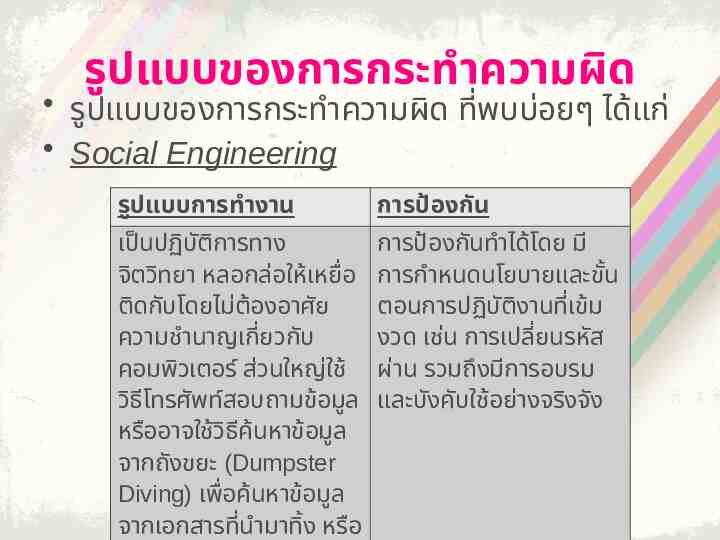

รูปแบบของการกระทำความผิด รูปแบบของการกระทำความผิด ที่พบบ่อยๆ ได้แก่ Social Engineering รูปแบบการทำงาน การป้องกัน เป็นปฏิบต ั ิการทาง จิตวิทยา หลอกล่อให้เหยื่อ ติดกับโดยไม่ต้องอาศัย ความชำนาญเกี่ยวกับ คอมพิวเตอร์ ส่วนใหญ่ใช้ วิธโี ทรศัพท์สอบถามข้อมูล หรืออาจใช้วธ ิ ค ี ้นหาข้อมูล จากถังขยะ (Dumpster Diving) เพื่อค้นหาข้อมูล จากเอกสารที่นำมาทิ้ง หรือ การป้องกันทำได้โดย มี การกำหนดนโยบายและขัน ้ ตอนการปฏิบต ั ิงานที่เข้ม งวด เช่น การเปลี่ยนรหัส ผ่าน รวมถึงมีการอบรม และบังคับใช้อย่างจริงจัง

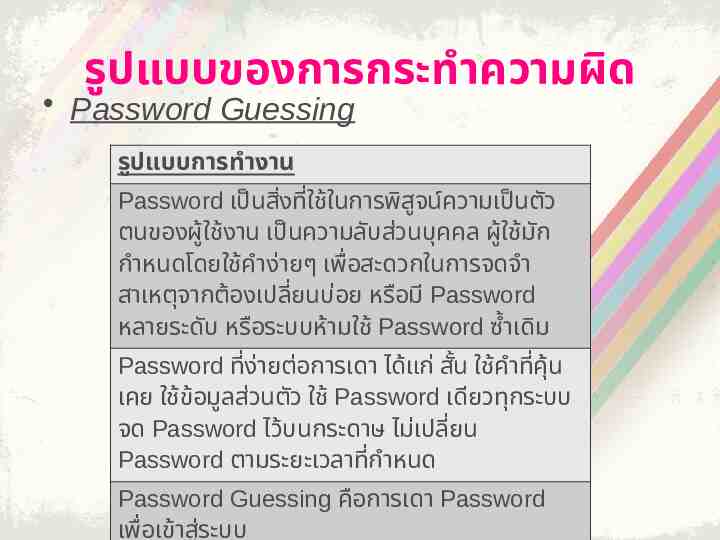

รูปแบบของการกระทำความผิด Password Guessing รูปแบบการทำงาน Password เป็นสิง ู น์ความเป็นตัว ่ ที่ใช้ในการพิสจ ตนของผู้ใช้งาน เป็นความลับส่วนบุคคล ผู้ใช้มก ั กำหนดโดยใช้คำง่ายๆ เพื่อสะดวกในการจดจำ สาเหตุจากต้องเปลี่ยนบ่อย หรือมี Password หลายระดับ หรือระบบห้ามใช้ Password ซ้ำเดิม Password ที่ง่ายต่อการเดา ได้แก่ สัน ุ ้ ใช้คำที่ค้น เคย ใช้ขอ ้ มูลส่วนตัว ใช้ Password เดียวทุกระบบ จด Password ไว้บนกระดาษ ไม่เปลี่ยน Password ตามระยะเวลาที่กำหนด Password Guessing คือการเดา Password เพื่อเข้าสูร่ ะบบ

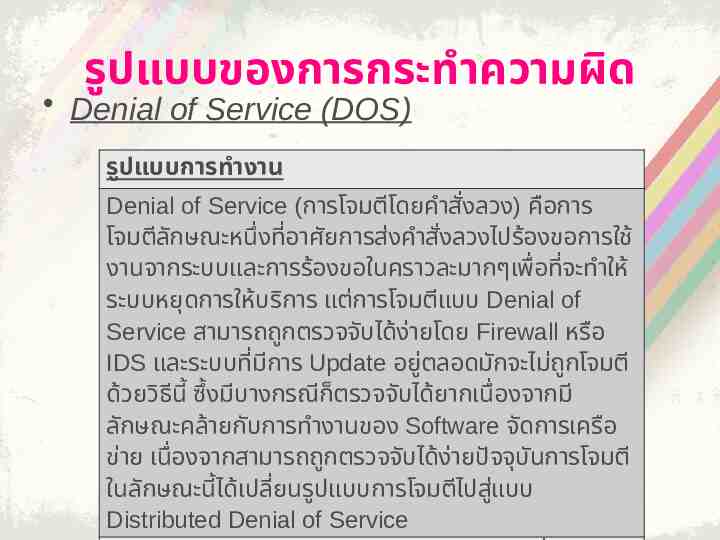

รูปแบบของการกระทำความผิด Denial of Service (DOS) รูปแบบการทำงาน Denial of Service (การโจมตีโดยคำสัง่ ลวง) คือการ โจมตีลักษณะหนึ่งที่อาศัยการส่งคำสัง่ ลวงไปร้องขอการใช้ งานจากระบบและการร้องขอในคราวละมากๆเพื่อที่จะทำให้ ระบบหยุดการให้บริการ แต่การโจมตีแบบ Denial of Service สามารถถูกตรวจจับได้ง่ายโดย Firewall หรือ IDS และระบบที่มก ี าร Update อยูต ่ ลอดมักจะไม่ถก ู โจมตี ด้วยวิธน ี ี้ ซึ้งมีบางกรณีก็ตรวจจับได้ยากเนื่องจากมี ลักษณะคล้ายกับการทำงานของ Software จัดการเครือ ข่าย เนื่องจากสามารถถูกตรวจจับได้ง่ายปัจจุบน ั การโจมตี ในลักษณะนี้ได้เปลี่ยนรูปแบบการโจมตีไปสูแ ่ บบ Distributed Denial of Service

รูปแบบของการกระทำความผิด Decryption คือ การพยายามให้ได้มาซึ่ง Key เพราะ Algorithm เป็นที่รจ ู้ ก ั กันอยูแ ่ ล้ว เพื่อถอด ข้อมูลที่มก ี ารเข้ารหัสอยู่ ซึ่งการ Decryption อาจ ใช้วธ ิ ก ี ารตรวจสอบดูขอ ้ มูลเพื่อวิเคราะห์หา Key โดยเฉพาะการใช้ Weak Key ที่จะส่งผลทำให้ได้ ข้อมูลที่มล ี ักษณะคล้ายๆ กัน ทำให้เดา Key ได้ ง่าย ควรใช้ Key ความยาวอย่างน้อย 128 bit หรืออาจใช้หลักทางสถิติมาวิเคราะห์หา Key จาก ตัวอักษรที่พบ

รูปแบบของการกระทำความผิด Birthday Attacks เมื่อเราพบใครสักคนหนึ่ง มี โอกาสที่จะเกิดวันเดียวกัน 1 ใน 365 ยิง ่ พบคน มากขึ้นก็ยง ิ่ จะมีโอกาสซ้ำกันมากยิง ่ ขึ้น การเลือก รหัสผ่านวิธก ี ารที่ดีที่สด ุ คือการใช้ Random Key แต่การ Random Key นัน ้ ก็มโี อกาสที่จะได้ Key ที่ซ้ำเดิม Man in the middle Attacks การพยายามที่จะ ทำตัวเป็นคนกลางเพื่อคอยดักเปลี่ยนแปลงข้อมูล โดยที่ค่ส ู นทนาไม่รต ู ้ ัว มีทัง ้ การโจมตีแบบ Active จะมีการเปลี่ยนแปลงข้อมูล การโจมตีแบบ Passive จะไม่มก ี ารเปลี่ยนแปลงข้อมูล และการ

ขัน ้ ตอนการเจาะระบบคอมพิวเตอร์ การเลือกใช้เครื่องมือ เครื่องมือที่จะใช้ในการ เจาะระบบไม่วา่ จะเป็นในส่วนของ Hardware หรื อ Software ก็ตาม การสำรวจข้อมูลเป้าหมาย เป็นการสำรวจเป้า หมายเบื้องต้นเพื่อใช้ในการวางแผนการโจมตีวา่ เป้าหมายนัน ้ ใช้ ระบบ (OS) อะไร มีพอร์ทไหนบ้าง ที่เปิดอยู่

ขัน ้ ตอนการเจาะระบบคอมพิวเตอร์ การสแกนเครือข่าย เป็นทดสอบว่าเครื่องเป้า หมายเปิดอยูห ่ รือไม่ โดยมาจะนิยมใช้คำสัง่ ping เพื่อทดสอบว่าเครื่องนะมีสถานะออนไลน์หรือไม่ แต่ในบางกรณีอาจใช้วธ ิ ี telnet ไปยังเครื่องเป้า หมายที่ port 80, 25 เพื่อหลบเลี่ยงการกรองคำ สัง่ ping ของ router หรือ firewall การสแกนพอร์ต เป็นการตรวจสอบช่องทางที่ จะเข้าโจมตีเป้าหมาย ว่า สามารถเข้าไปสูเ่ ครื่องเป้า หมายในช่องทางใดบ้าง การโจมตี ใช้เครื่องมือที่เหมาะสมเข้าโจมตีใน รูปแบบที่ต้องการ

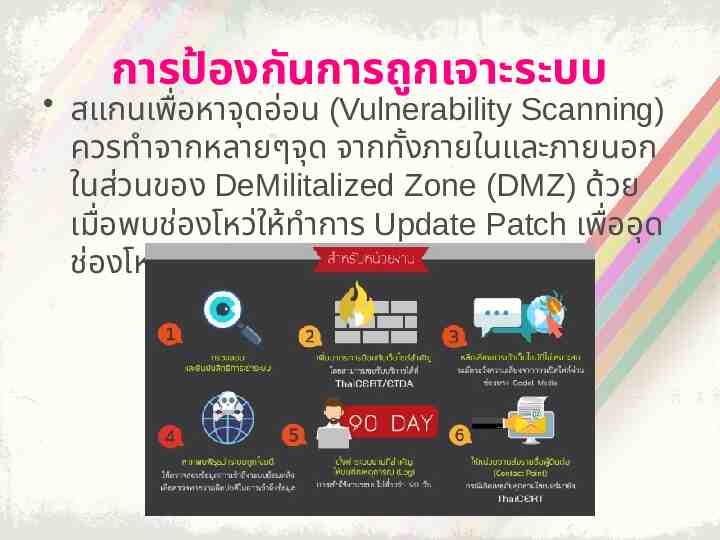

การป้องกันการถูกเจาะระบบ สแกนเพื่อหาจุดอ่อน (Vulnerability Scanning) ควรทำจากหลายๆจุด จากทัง ้ ภายในและภายนอก ในส่วนของ DeMilitalized Zone (DMZ) ด้วย เมื่อพบช่องโหว่ให้ทำการ Update Patch เพื่ออุ ด ช่องโหว่นัน ้

เครื่องมือสำหรับการรักษาความ ย ที่ใช้รกั ษา ตัวอย่างเครื่องมือปลอดภั ที่เป็น Software ความปลอดภัย ส่วนมากจะเป็น Software ที่ใช้ สแกนเพื่อหาจุดอ่อน (Vulnerability Scanning) และประเมินความเสีย ่ งของระบบนัน ้ ๆ GFI LANguard Network Security Scanner (N.S.S.) eEye Retina Network Security Scanner Microsoft Baseline Seurity Analyser (MBSA) Nessus Security Scanner

กฎหมายที่ใช้กับการกระทำความผิด วเตอร์ การที่เจาะเข้ทางคอมพิ าระบบคอมพิวเตอร์ ของผู้อ่ ืน การแอบ ดูขอ ้ มูลผู้อ่ ืน การลบ แก้ไข เพิม ่ เติมข้อมูลส่วนตัว ของผู้อ่ ืน นัน ้ เป็นสิง ้ สิน ่ ผิดกฎหมายทัง ้ กฎหมายต่างประเทศ ตัวอย่างกฎหมายที่ใช้กับ การกระทำความผิดทางคอมพิวเตอร์ของต่าง ประเทศบางส่วน

กฎหมายที่ใช้กับการกระทำความผิด ทางคอมพิ วเตอร์on Civil and ICCPR : International Covenant Political Rights (กติกาสากลระหว่างประเทศว่าด้วย สิทธิพลเรือนและสิทธิทางการเมือง) โดยมีสาระ สำคัญในส่วนของการใช้ Internet ดังนี้ 1. การห้ามแทรกแซงความเป็นส่วนตัว (Privacy Right) 2. การคุ้มครองเสรีภาพทางความคิด/การแสดง ความคิดเห็น/การแสดงออก/สื่อ (Freedom of Belief/Freedom of Press/Freedom of Expression) The Computer Fraud and Abuse Act เป็นพระ ราชบัญญัติวา่ ด้วยการรฉ้อโกงและการละเมิด

กฎหมายที่ใช้กับการกระทำความผิด ทางคอมพิ วเตอร์ GUIDANCE ON COMPUTER MISUSE ACT เป็นพระราชบัญญัติวา่ ด้วยการแกะหรือถอด คอมพิวเตอร์ของประเทศอังกฤษ ที่นำมาใช้กับการก ระทำความผิดทางคอมพิวเตอร์ดังต่อไปนี้ 1. ความผิดเพื่อเข้าสูร่ ะบบคอมพิวเตอร์เครื่องใดก็ได้ โดยใช้อินเทอร์เน็ตหรือวิธก ี ารอื่นใดหรือใช้ขอ ้ มูลหรือ โปรแกรมที่มอ ี ำนาจไม่ให้ทำเช่นนัน ้ 2. หรือมีอำนาจในการเข้าใช้แต่ใช้เกินขอบเขตอำนาจ 3. กระทำการเปลี่ยนแปลงข้อมูลทางคอมพิวเตอร์ โดยไม่ได้รบ ั อนุญาตหรือมีสท ิ ธิเปลี่ยนแปลงแต่มก ี าร เปลี่ยนแปลงเกินส่วน Data Protection Act เป็นพระราชบัญญัติวา่ ด้วย

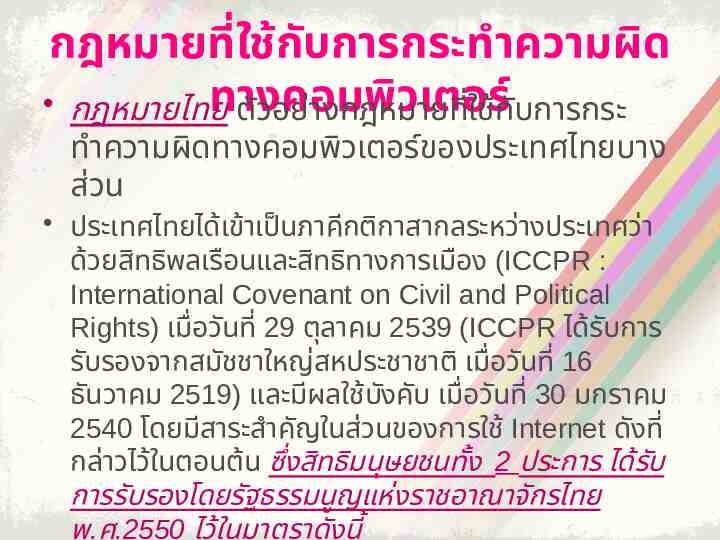

กฎหมายที่ใช้กับการกระทำความผิด ทางคอมพิ วเตอร์ กฎหมายไทย ตัวอย่างกฎหมายที ่ใช้กับการกระ ทำความผิดทางคอมพิวเตอร์ของประเทศไทยบาง ส่วน ประเทศไทยได้เข้าเป็นภาคีกติกาสากลระหว่างประเทศว่า ด้วยสิทธิพลเรือนและสิทธิทางการเมือง (ICCPR : International Covenant on Civil and Political Rights) เมื่อวันที่ 29 ตุลาคม 2539 (ICCPR ได้รบ ั การ รับรองจากสมัชชาใหญ่สหประชาชาติ เมื่อวันที่ 16 ธันวาคม 2519) และมีผลใช้บง ั คับ เมื่อวันที่ 30 มกราคม 2540 โดยมีสาระสำคัญในส่วนของการใช้ Internet ดังที่ กล่าวไว้ในตอนต้น ซึ่งสิทธิมนุษยชนทัง ั ้ 2 ประการ ได้รบ การรับรองโดยรัฐธรรมนูญแห่งราชอาณาจักรไทย พ.ศ.2550 ไว้ในมาตราดังนี้

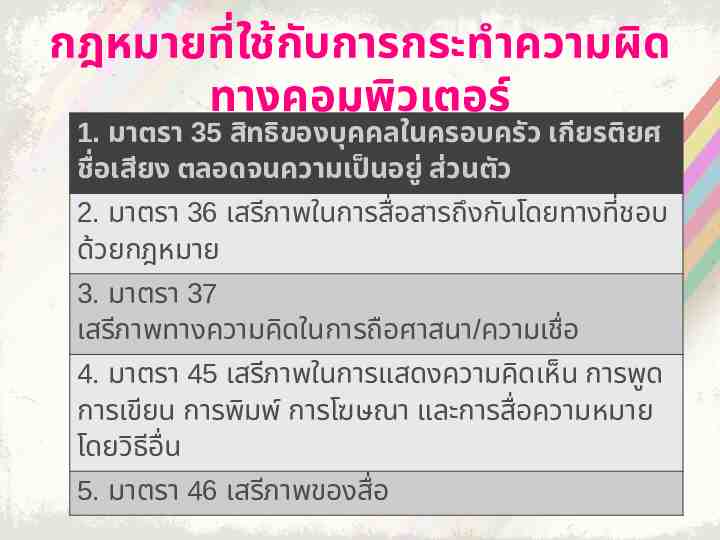

กฎหมายที่ใช้กับการกระทำความผิด ทางคอมพิวเตอร์ 1. มาตรา 35 สิทธิของบุคคลในครอบครัว เกียรติยศ ชื่อเสียง ตลอดจนความเป็นอยู่ ส่วนตัว 2. มาตรา 36 เสรีภาพในการสื่อสารถึงกันโดยทางที่ชอบ ด้วยกฎหมาย 3. มาตรา 37 เสรีภาพทางความคิดในการถือศาสนา/ความเชื่อ 4. มาตรา 45 เสรีภาพในการแสดงความคิดเห็น การพู ด การเขียน การพิมพ์ การโฆษณา และการสื่อความหมาย โดยวิธอ ี ่ ืน 5. มาตรา 46 เสรีภาพของสื่อ

กฎหมายที่ใช้กับการกระทำความผิด วเตอร์าด้วยสิทธิ จากทัง าสากลระหว่างประเทศว่ ้ กติกทางคอมพิ พลเรือนและสิทธิทางการเมือง (ICCPR : International Covenant on Civil and Political Rights) และ รัฐธรรมนูญแห่งราช อาณาจักรไทย พ.ศ. 2550 จะให้สท ิ ธิประชาชนคน ไทยเข้าถึงข้อมูล เผยแพร่ขอ ้ มูล ได้อย่างมี เสรีภาพ แต่การกระทำนัน ้ ต้องไม่ไปก้าวล่วงความ เป็นส่วนตัวของผู้อ่ ืนจนเกินไปมิฉะนัน ้ ก็เป็นการ กระทำผิดกฎหมายได้

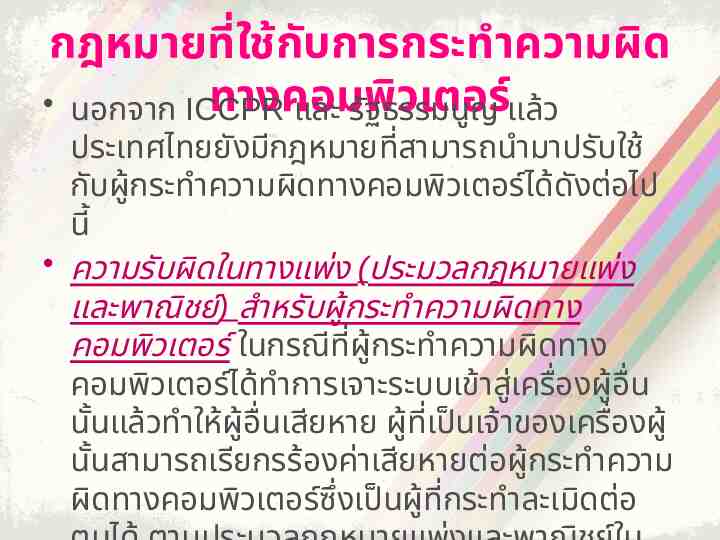

กฎหมายที่ใช้กับการกระทำความผิด ทางคอมพิ วเตอร์ นอกจาก ICCPR และ รัฐธรรมนู ญ แล้ว ประเทศไทยยังมีกฎหมายที่สามารถนำมาปรับใช้ กับผู้กระทำความผิดทางคอมพิวเตอร์ได้ดังต่อไป นี้ ความรับผิดในทางแพ่ง (ประมวลกฎหมายแพ่ง และพาณิชย์) สำหรับผู้กระทำความผิดทาง คอมพิวเตอร์ ในกรณีที่ผู้กระทำความผิดทาง คอมพิวเตอร์ได้ทำการเจาะระบบเข้าสูเ่ ครื่องผู้อ่ ืน นัน ้ แล้วทำให้ผู้อ่ ืนเสียหาย ผู้ที่เป็นเจ้าของเครื่องผู้ นัน ้ สามารถเรียกรร้องค่าเสียหายต่อผู้กระทำความ ผิดทางคอมพิวเตอร์ซ่ง ึ เป็นผู้ที่กระทำละเมิดต่อ

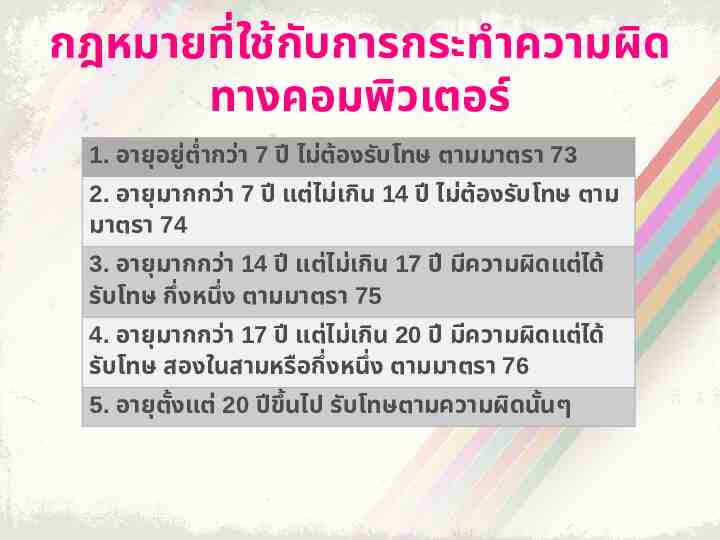

กฎหมายที่ใช้กับการกระทำความผิด วเตอร์ ความรับผิดทางคอมพิ ในทางอาญา (ประมวลกฎหมาย อาญา) สำหรับผู้กระทำความผิดทางคอมพิวเตอร์ สำหรับในทางอาญานัน ้ ต้องดูที่วา่ การกรทำความ ผิดนัน ้ ครบองค์ประกอบหรือไม่ ซึ่งโดยส่วนมาก การกระทำความผิดผู้กระทำความผิดทาง คอมพิวเตอร์นัน ้ มีอายุอยูใ่ นช่วงใด

กฎหมายที่ใช้กับการกระทำความผิด ทางคอมพิวเตอร์ 1. อายุอยูต ่ ่ำกว่า 7 ปี ไม่ต้องรับโทษ ตามมาตรา 73 2. อายุมากกว่า 7 ปี แต่ไม่เกิน 14 ปี ไม่ต้องรับโทษ ตาม มาตรา 74 3. อายุมากกว่า 14 ปี แต่ไม่เกิน 17 ปี มีความผิดแต่ได้ รับโทษ กึ่งหนึ่ง ตามมาตรา 75 4. อายุมากกว่า 17 ปี แต่ไม่เกิน 20 ปี มีความผิดแต่ได้ รับโทษ สองในสามหรือกึ่งหนึ่ง ตามมาตรา 76 5. อายุตั้งแต่ 20 ปีขน ึ้ ไป รับโทษตามความผิดนัน ้ ๆ

กฎหมายที่ใช้กับการกระทำความผิด เตอร์ ความรับผิดทางคอมพิ ตามพระราชบัญวญั ติวา่ ด้วยการกระ ทำความผิดเกี่ยวกับคอมพิวเตอร์ พ.ศ.2550 สำหรับผู้กระทำความผิดทางคอมพิวเตอร์ 1. เป็นการกระทำความผิดที่มว ี ต ั ถุประสงค์มุง ่ ต่อระบบคอมพิวเตอร์ ตามพระราชบัญญัตินี้ความผิดที่มุง ่ ตรงต่อระบบ คอมพิวเตอร์นับ ้ แบ่งออกดังนี้

กฎหมายที่ใช้กับการกระทำความผิด ทางคอมพิ วเตอร์ การกระทำความผิ ดตาม มาตรา 5 คือ การเข้าถึง ระบบคอมพิวเตอร์ที่มม ี าตรการป้องกันโดยมิชอบ การเข้าถึงนัน ้ ไม่จำกัดว่าเข้าถึงในระดับใดทัง ้ ระดับ กายภาพ หรือผู้กระทำผิดดำเนินการด้วยวิธใี ดวิธี หนึ่งเพื่อให้ได้รหัสผ่านนัน ้ มาและสามารถใช้เครื่อง คอมพิวเตอร์นัน ่ น้าเครื่อง ้ ได้โดยนัง ่ อยูห คอมพิวเตอร์นัน ้ เอง และหมายความรวมถึงการ เข้าถึงระบบคอมพิวเตอร์หรือเข้าถึงข้อมูล คอมพิวเตอร์ แม้ตัวบุคคลที่เข้าถึงจะอยูห ่ า่ งโดย ระยะทางกับเครื่องคอมพิวเตอร์ แต่สามารถเจาะ เข้าไปในระบบคอมพิวเตอร์หรือข้อมูล

กฎหมายที่ใช้กับการกระทำความผิด ทางคอมพิ วเตอร์ การกระทำความผิ ดตาม มาตรา 6 คือ การล่วงรู ้ มาตรการป้องกันการเข้าถึงระบบคอมพิวเตอร์ที่ผู้ อื่นจัดทำขึ้นเป็นการเฉพาะไม่วา่ การรูถ ้ ึงมาตรการ ป้องกันนัน ้ จะได้มาโดยชอบหรือไม่ก็ตาม และนำ มาตรการดังกล่าวไปเปิดเผยโดยเป็นที่จะให้เกิด ความเสียหายแก่ผู้อ่ ืน ต้องระวางโทษจำคุกไม่เกิน หนึ่งปี หรือปรับไม่เกินสองหมื่นบาท หรือทัง ้ จำทัง ้ ปรับ การกระทำความผิดตาม มาตรา 10 คือ การขัด ขวางการทำงานของระบบคอมพิวเตอร์จนไม่ สามารถทำงานได้ตามปกติต้องระวางโทษจำคุกไม่

กฎหมายที่ใช้กับการกระทำความผิด ทางคอมพิดทีว่มเตอร์ 2.เป็นการกระทำความผิ วี ต ั ถุประสงค์มุง ่ ต่อข้อมูลของคอมพิวเตอร์ การกระทำความผิดตาม มาตรา 7 คือ การเข้าถึง ข้อมูลคอมพิวเตอร์ที่มก ี ารป้องกันไว้เป็นพิเศษ โดยมิชอบ ซึงการเข้าถึง วิธก ี ารเข้าถึง ตลอดถึง ชอ่งทางในการเข้าถึงนัน ้ มีสว่ นคล้ายกับความผิด ตามมาตรา 5 ดังที่ได้กล่าวไว้ในส่วนต้นแล้ว ต้อง ระวางโทษจำคุกไม่เกินสองปีหรือปรับไม่เกินสีห ่ มื่น บาท หรือทัง ้ จำทัง ้ ปรับ

กฎหมายที่ใช้กับการกระทำความผิด ทางคอมพิ วเตอร์ การกระทำความผิ ดตาม มาตรา 8 คือ การดักรับ ข้อมูลที่อยูร่ ะหว่างการรับการส่งในระบบ คอมพิวเตอร์ ต้องระวางโทษจำคุกไม่เกินสามปี หรือปรับไม่เกินหกหมื่นบาท หรือทัง ้ จำทัง ้ ปรับ การกระทำความผิดตาม มาตรา 9 คือ การแก้ไข เปลี่ยนแปลง หรือเพิม ่ เติม ข้อมูลคอมพิวเตอร์ ของผู้อ่ ืนโดยมิชอบ ไม่วา่ จะเป็นนการแก้ไข เปลี่ยนแปลง หรือเพิม ้ หมดหรือบ่างส่วน ่ เติมทัง ก็ตาม และผู้แก้ไขนัน ี ท ิ ธิแก้ไข ต้องระวาง ้ ไม่มส โทษจำคุกไม่เกินห้าปี หรือปรับไม่เกินหนึ่งแสนบาท หรือทัง ้ จำทัง ้ ปรับ

กฎหมายที่ใช้กับการกระทำความผิด ทางคอมพิ วเตอร์ การกระทำความผิ ดตาม มาตรา 11 คือ การส่ง ข้อมูล หรือ E-mail ให้ผู้อ่ ืน โดยไม่เปิดเผยแหล่ง ที่มาของข้อมูล โดยทำให้ผู้ที่รบ ั ข้อมูลนัน ้ เกิดความ รำคาญ หรือรบกวนผู้อืนนัน ้ เอง การกระทำนี้ใน ปัจจุบน ั เราเรียกการกระทำนี้วา่ Spam Mail ต้อง ระวางโทษปรับไม่เกินหนึ่งแสนบาท

กฎหมายที่ใช้กับการกระทำความผิด ทางคอมพิดทีว่มเตอร์ 3.เป็นการกระทำความผิ วี ต ั ถุประสงค์มุง ่ ต่อบุคคล การกระทำความผิดตาม มาตรา 12 คือ เป็น ลักษณะกฎหมายที่มุง ่ คุ้มครองผู้ที่ถก ู การก รบกวนตาม มาตรา 9 หรือ มาตรา 10 โดยมี ลักษณะเป็นการเพิม ่ โทษ ถ้าเป็นความเสียหายเกิด ขึ้นกับบุคคล จะเพิม ่ โทษเป็น โทษจำคุกไม่เกินสิบปี และปรับไม่เกินสองแสนบาท และถ้าเป็นความเสีย หายที่เกิดขึ้นต่อการรักษาความมัน ่ คงปลอดภัย ของประเทศ ความปลอดภัยสาธารณะ ความ มัน ่ คงในทางเศรษฐกิจของประเทศ หรือการ

กฎหมายที่ใช้กับการกระทำความผิด ทางคอมพิ วเตอร์ การกระทำความผิ ดตาม มาตรา 14 คือ เป็นการนำ ข้อมูลปลอม หรือข้อมูลอันเป็นเท็จ หรือข้อมูลที่มี ลักษณะเป็นอันลามก เข้าสูร่ ะบบ แล้วทำให้เกิด ความเสียหายความมัน ่ คงของประเทศหรือ ประชาชน ต้องระวางโทษจำคุกไม่เกินห้าปี หรือ ปรับไม่เกินหนึ่งแสนบาท หรือทัง ้ จำทัง ้ ปรับ การกระทำความผิดตาม มาตรา 16 คือ การนำ ภาพของผู้อ่ ืน และภาพนัน ้ เป็นภาพที่เกิดจากการ สร้างขึ้น เข้าสูร่ ระบบคอมพิวเตอร์ โดยประการที่ น่าจะทำให้ผู้อ่ ืนนัน ้ เสียชื่อเสียง ถูกดูหมิน ่ ถูก เกลียดชัง หรือได้รบ ั ความอับอาย ต้องระวาง

แหล่งข้อมูลอื่น Lawyerthai.com เรื่อง Hacker และ Cracker กับความรับผิดตามกฎหมายไทย hacker-cracker (key word) หลักเกณฑ์ความรับผิดเพื่อละเมิดตาม ป.พ.พ.มาตรา 420

Assignment12 1. แฮกเกอร์และแครกเกอร์ มีความแตกต่างกัน อย่างไร จงอธิบายพร้อมยกตัวอย่างประกอบ 2. จงยกตัวอย่างของอาชญากรรมคอมพิวเตอร์มา อย่างน้อย 1 ตัวอย่าง พร้อมทัง ี ้องกันและ ้ หาวิธป แก้ไข โดยอธิบายประกอบ 3. กรณีที่มก ี ารนำภาพลับเฉพาะของดาราและนำไป เผยแพร่บนเว็บไซต์นัน ้ ผู้กระทำได้กระทำผิดใน พ.ร.บ. คอมพิวเตอร์ ข้อใด จงอธิบายพร้อมทัง ้ ให้ เหตุผลประกอบ 4. Program Freeware คืออะไร จงอธิบายและยก